سیستم مدیریت امنیت اطلاعات (ISMS) یک اصطلاح گسترده است که خطمشیها، شیوهها و رویههای امنیت اطلاعات سازمان در رابطه با نحوه ارزیابی، بهینهسازی و پیادهسازی امنیت اطلاعات در طول زمان را شامل میشود.

هدف ISMS اطمینان از کاهش همه ریسکها هست و میخواهد مطمئن شود که همه فرایندهای مدیریت ریسک به طور موثر کار میکنند. به طور دقیقتر، ISMS چارچوبی را فراهم میکند که از اهداف امنیت اطلاعات سازمان مطلع شوید، همچنین به مدیریت امنیت سایبری سازمان کمک میکند و از داراییهای اطلاعاتی سازمان محافظت میکند.

یک سیستم ISMS معمولا از رویکرد جامع، مبتنی بر ریسک و انعطافپذیر استفاده میکند که این امر ISMS را برای کسب و کارهایی در هر اندازه و در اکثر بخشها مفید میکند. چنین سیستمی میتواند با بهبود دید نسبت به سطح حمله و ارائهی راهنمای مدیریت دارایی، مدیریت ریسک و اصلاح آسیبپذیری، مزیت رقابتی را برای سازمانها ایجاد کند.

در این مقاله ISMS را بررسی میکنیم و سپس مزایایی که ارائه میدهد و نحوه پیادهسازی آن را توضیح میدهیم.

تاریخچه ISMS

تاریخچه سیستمهای مدیریت امنیت اطلاعات به زمانی که نیاز برای مدیریت ساختاریافته امنیت اطلاعات به وجود آمد برمیگردد. زیرا کسب و کارها و سازمانها به طور فزایندهای به فناوری متکی شدند. در این بخش میتوانید روند توسعه ISMS در طول زمان را مرور کنید:

+ پایههای اولیه (دهه 1960 تا 1980)

اقدامات امنیتی اولیه) در دهههای 1960 و 1970، تمرکز امنیت اطلاعات عمدتا روی امنیت فیزیکی و کنترل دسترسی به کامپیوترها که بزرگ و متمرکز بودند و معمولا در دیتاسنترها قرار داشتند بود.

امنیت مین فریمها) وقتی سازمانها استفاده از کامپیوترهای میناستریم یا اصلی را برای کارهای حیاتی شروع کردند، امنیت دسترسی به این سیستمها اهمیت زیادی پیدا کرد. با این حال، در این زمان هیچ چارچوب رسمی برای مدیریت امنیت اطلاعات وجود نداشت و امنیت معمولا براساس نیازهای سازمانی خاص و به طور موقت انجام میشد.

+ ظهور چارچوبهای امنیتی فناوری اطلاعات (دهه 1980 تا 1990)

گسترش شبکهها) با رشد محاسبات شبکهای و کامپیوترهای شخصی در دهه 1980، نگرانیهای امنیتی نه تنها شامل دسترسی فیزیکی میشد، بلکه محرمانه بودن، یکپارچگی و در دسترس بودن دادهها را هم در بر میگرفت.

استاندارد بریتانیایی BS 7799) در اوایل دهه 1990، یکی از مهمترین نقاط عطف در تاریخ ISMS در انگلستان اتفاق افتاد. استاندارد بریتانیایی BS 7799 در سال 1995 معرفی شد که آییننامهای را برای مدیریت امنیت اطلاعات تعیین کرد. این استاندارد راهنماییهایی را برای ایجاد و نگهداری ISMS به سازمانها ارائه کرد. BS 7799 بهروشهایی را برای مدیریت امنیت شامل میشد و در واقع یک پیشرو برای استاندارد ایزو 27001 بود.

+ جهانی شدن استانداردها (دهه 2000)

ISO/IEC 17799) در سال 2000، استاندارد BS 7799 در سطح بینالمللی به عنوان ISO/IEC 17799 پذیرفته شد که به یکی از اولین استانداردهای بینالمللی شناخته شده برای امنیت اطلاعات تبدیل شد. این استاندارد دستورالعملی را در مورد نحوه پیادهسازی ISMS با تمرکز روی سیاستهای امنیتی، کنترل دسترسی، رمزنگاری و موارد دیگر ارائه میکرد.

معرفی ISO/IEC 27001) در سال 2005، استاندارد ISO/IEC 17799 با ISO/IEC 27001 جایگزین شد که مشخصات رسمی یک ISMS به حساب میآمد. ISO/IEC 27001 یک رویکرد سیستماتیک و مبتنی بر ریسک را برای مدیریت امنیت اطلاعات، تعریف الزامات برای ایجاد، پیادهسازی، نگهداری و بهبود مستمر یک سیستم ISMS معرفی کرد.

+ پذیرش و تکامل (2010 تا الان)

پذیرش گستردهتر) در طول سالها، ISO/IEC 27001 در سراسر جهان پذیرفته شد، چون سازمانها در سراسر دنیا نیاز به مدیریت ساختاریافته امنیت اطلاعات را تشخیص دادند. این استاندارد نه تنها برای محافظت از دادهها، بلکه برای نشان دادن انطباق با الزامات قانونی اهمیت پیدا کرد.

بهروزرسانی ISO/IEC 27001 ) ISO 27001 در طول زمان بهروز شده تا تغییرات در فناوری و چشمانداز در حال تکامل آن، تهدیدات سایبری را پوشش دهد. مثلا، تجدیدنظر در سال 2013 شامل بهروزرسانیهایی برای سازگاری بیشتر استاندارد با سیستمهای فناوری اطلاعات و فرایندهای مدرن کسب و کارها بود. این استاندارد همچنین در سال 2022 مورد بازنگری قرار گرفت و کنترلها و رویکردهای آن به مدیریت امنیت دستخوش اصلاحاتی شد.

ادغام با سایر استانداردها) در حال حاضر ISO/IEC 27001 به بخشی از خانواده استانداردها (سری ISO/IEC 27000) تبدیل شده که جنبههای مختلف امنیت اطلاعات، مثل مدیریت ریسک (ISO 27005) و حریم خصوصی (ISO 27701) را پوشش میدهد. این امر باعث میشود تا رویکردی جامع برای مدیریت ریسکهای اطلاعاتی در دسترس سازمانها قرار گیرد.

ISMS چیست؟

ISMS از سرواژههای عبارت Information Security Management System به معنی سیستم مدیریت امنیت اطلاعات گرفته شده است. ISMS مجموعهای از خطمشیها و رویهها برای مدیریت سیستماتیک دادههای حساس یک سازمان هست. هدف ISMS به حداقل رساندن ریسک و تضمین تداوم کسب و کار با محدود کردن پیشگیرانه تاثیر نقض امنیتی هست.

یک ISMS معمولا روی رفتار و فرایندهای کارکنان و همینطور دادهها و فناوری تمرکز میکند. میتوان ISMS را به سمت نوع خاصی از دادهها مثل دادههای مشتری، متمرکز کرد یا میشود آن را به عنوان روشی جامع اجرا کرد که بخشی از فرهنگ شرکت شود.

ISMS چطور کار میکند؟

ISMS یک رویکرد سیستماتیک را برای مدیریت امنیت اطلاعات یک سازمان ارائه میدهد. امنیت اطلاعات شامل سیاستهای گستردهای هست که سطوح ریسک امنیتی را در سراسر یک سازمان کنترل و مدیریت میکند.

ISO/IEC 27001 استاندارد بینالمللی برای امنیت اطلاعات و ایجاد یک سیستم ISMS میباشد. این استاندارد که به طور مشترک توسط سازمان بینالمللی استاندارد و کمیسیون بینالمللی الکتروتکنیک منتشر شده، اقدامات خاصی را الزامی نمیکند اما پیشنهاداتی را برای مستندسازی، ممیزی داخلی، بهبود مستمر و اقدامات اصلاحی و پیشگیرانه ارائه میدهد. برای دریافت گواهینامه ISO 27001، یک سازمان به یک سیستم ISMS نیاز دارد که داراییهای سازمانی را شناسایی کرده و ارزیابی زیر را ارائه بدهد:

- ریسکهایی که داراییهای اطلاعاتی با آن روبرو هستند

- اقدامات انجام شده برای حفاظت از داراییهای اطلاعاتی

- یک طرح اقدام در صورت وقوع نقض امنیتی

- شناسایی افراد مسئول هر مرحله از فرایند امنیت اطلاعات

هدف ISMS لزوما به حداکثر رساندن امنیت اطلاعات نیست، بلکه رسیدن به سطحی از امنیت اطلاعات است که مورد نظر سازمان میباشد. بسته به نیازهای خاص صنعت، این سطوح کنترل ممکن است متفاوت باشد. مثلا از آن جایی که حوزهی سلامت یک حوزه با مقررات سفت و سخت به حساب میآید، یک سازمان فعال در این صنعت ممکن است سیستمی را ایجاد کند تا مطمئن شود که از اطلاعات حساس بیمار به طور کامل محافظت شود.

مولفههای اصلی یک سیستم ISMS چیست؟

هر سیستم ISMS از چندین مولفه اصلی تشکیل میشود که در ادامه آنها را بررسی میکنیم:

– پشتیبانی مدیریت ارشد

بدون پشتیبانی مدیریت ارشد، هر پروژه امنیت اطلاعات (شامل ISMS ها) به دو دلیل با شکست مواجه میشود:

- ISMS منابع کافی را دریافت نمیکند.

- امنیت اطلاعات نیازمند رویکردی از بالا به پایین هست. افراد یک ستون کلیدی در ISMS به حساب میآیند. اگر کارکنان متوجه شوند که مدیریت، امنیت را جدی نمیگیرد، متاسفانه از این سیستم پیروی نمیکنند.

– خطمشیها و رویههای مستند

فرایندها ستون دیگری از هر سیستم ISMS به حساب میآیند. شما باید آنها را مستند کنید تا کارکنان بتوانند به طور مداوم آنها را دنبال کنند. این کار همچنین بررسی و بهبود آنها را آسانتر میکند و شواهد مفیدی را در ممیزی ارائه میدهد.

– بهبود مستمر

مستندات شما تنها چیزهایی نیستند که باید مرتبا بررسی و بهبود داده شوند، این موضوع برای کل سیستم ISMS صادق است. چشمانداز تهدید سایبری سریع است و همزمان با پیشرفت مهاجمان، امنیت سایبری شما هم باید بهبود پیدا کند.

– ارزیابی ریسک

ارزیابی و مدیریت ریسک امنیت اطلاعات در قلب هر ISMS قرار دارد، به ویژه سیستمی که مطابق با ISO 27001 هست. از این گذشته، قبل از اینکه بتوانید اقداماتی را انجام بدهید، باید بدانید که چه ریسکهایی وجود دارد.

ارزیابی ریسک همچنین به شما کمک میکند ریسکهای خودتان را اولویتبندی کنید، بنابراین میتوانید بهترین بازگشت سرمایه را از اقدامات دفاعی خودتان دریافت کنید. همچنین، با رویکرد بهبود مستمر، مطمئن میشوید که ارزیابی ریسک را به طور مرتب تکرار میکنید. این تنها راهیست که میتوانید مطمئن شوید اقدامات امنیتی شما با تغییرات چشمانداز همگام میباشد.

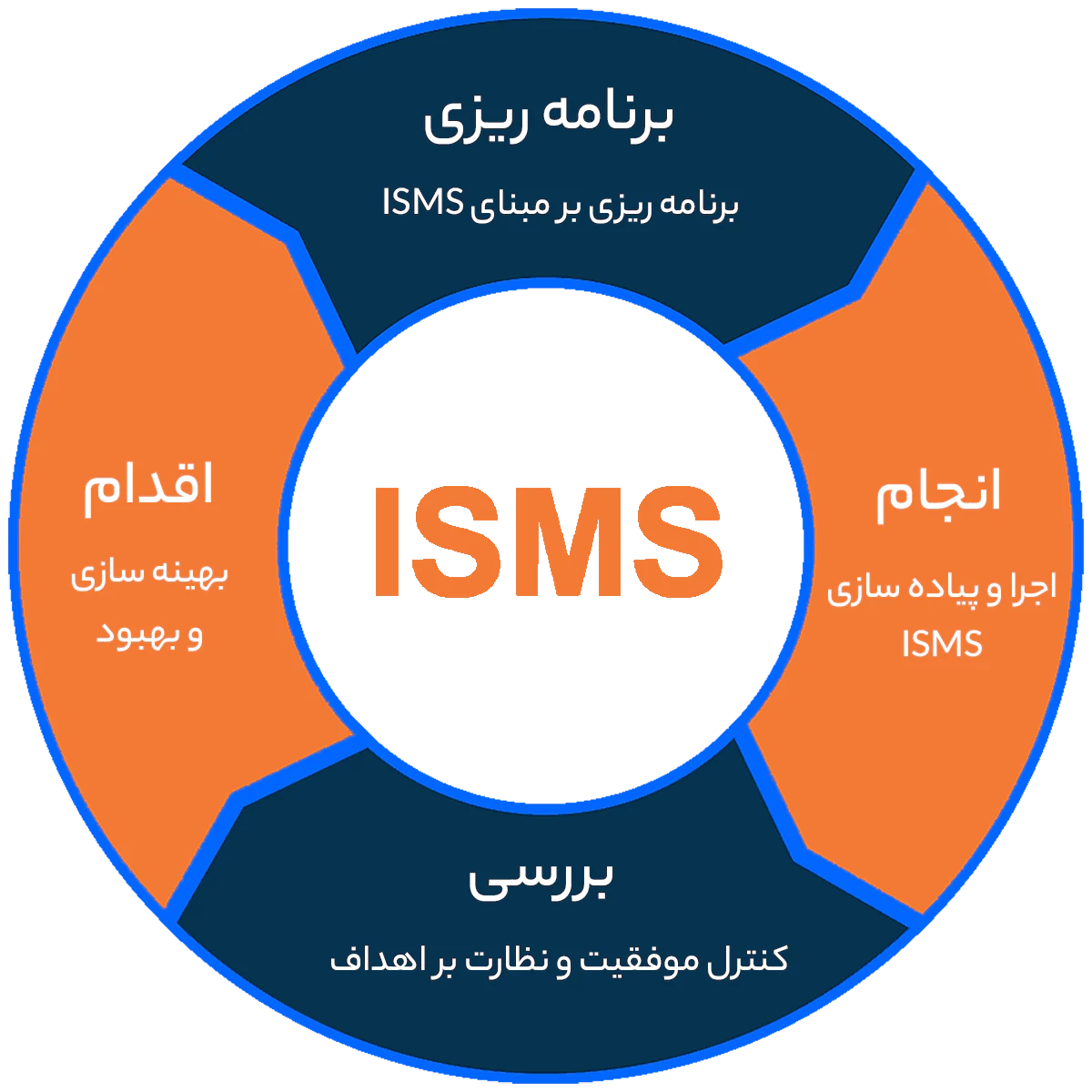

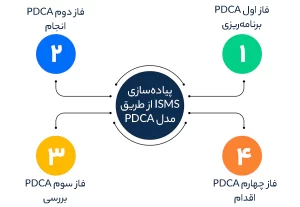

پیادهسازی ISMS از طریق مدل PDCA

روش معمول برای اجرای یک سیستم ISMS استفاده از مدل Plan-Do-Check-Act یا PDCA هست که اصل کلیدی آن بهبود مستمر فرایندهای داخلی، کارایی و کیفیت میباشد.

نرمافزار مدیریت پروژه معمولا از اصول PDCA استفاده میکند تا این اطمینان حاصل شود که کسب و کارها به نظارت و بهبود فرایندهای خودشان برای دستیابی به اهداف و تعیین راهحلهای جدید برای مسائل نوظهور ادامه میدهند.

> فاز اول PDCA) برنامهریزی

در مرحله اول فرایند PDCA، سازمان سیستمهای خود را بررسی میکند و دادهها را برای شناسایی علل مشکلات تجزیه و تحلیل میکند. پس از آن منابع موجود برای مقابله با مسائل و اینکه کدام یک از روشها باید به کار گرفته شود مشخص میشود.

در این مرحله، کسب و کار یک برنامه عملیاتی را برای کاهش یا اصلاح مشکلات ایجاد میکند.

> فاز دوم PDCA) انجام

در این مرحله طرح اجرا میشود. همچنین زمان آن رسیده که در صورت لزوم تنظیمات را انجام بدهید و اثربخشی این تغییرات را در برنامه اقدام اصلی در نظر بگیرید تا ببینید آیا به خوبی کار میکند یا خیر.

> فاز سوم PDCA) بررسی

در مرحله بررسی، سازمان بعد از اجرای برنامه اقدام، ممیزی را انجام میدهد تا مشخص کند که آیا به اهداف امنیتی خود دست پیدا کرده یا خیر. فرد یا تیم مسئول بررسی باید نتایج برنامه اقدام را مطالعه کند تا تصمیم بگیرد که آیا چرخه برنامهریزی و انجام را تکرار کند یا خیر.

> فاز چهارم PDCA) اقدام

بعد از بررسی یا مطالعه نتایج برنامه اقدام تا مرحله بررسی، سازمان میتواند تعیین کند که آیا باید از اجرای کامل پشتیبانی کند یا اینکه باید تغییراتی ایجاد شود. اگر اهداف امنیتی اصلی محقق نشده باشد، شرکت باید به مرحله برنامهریزی فرایند PDCA برگردد. اگر برنامه اقدام فعلی اهداف کسب و کار را برآورده کند، تیم PDCA میتواند در صورت بروز مشکل جدید دوباره از این فرایند استفاده کند.

چرا توصیه میشود برای پیادهسازی ISMS از PDCA استفاده کنید؟

نقطه قوت مدل PDCA برای یک فرایند ISMS این است که به سازمانها کمک میکند تا با مسائل ناشناختهای که در یک پروژه ایجاد میشود سازگار شود و به آنها پاسخ بدهد. این امر مخصوصا در بحث امنیت سایبری مفید هست، چون سازمانها باید با تهدیدات ناشناخته و نوظهور مقابله کنند.

یکی از محدودیتهای مدل PDCA این هست که در درجه اول واکنشی است نه پیشگیرانه؛ بنابراین سازمان به جای تمرکز روی راهحلهایی که مسائل را پیشبینی میکنند و هدفشون جلوگیری از وقوع آنهاست، فقط هنگام بروز مشکلات با آنها برخورد میکنن. با این حال، PDCA یک رویکرد مفید برای پیادهسازی یک سیستم ISMS هست که سازمانهای مختلفی در سراسر جهان با موفقیت از آن بهره بردهاند.

پیادهسازی ISMS چه مزایایی را فراهم میکند؟

یک سیستم ISMS به شرکت کمک میکند تا امنیت سایبری موثر را در سراسر شرکت سازماندهی، پیادهسازی و حفظ کند. به این ترتیب، ISMS مزایای متعددی را برای شرکتها فراهم میکند که در ادامه به چند مورد از آنها اشاره میکنیم.

– دید بهتر نسبت به ریسکها

با داشتن یک رویکرد مبتنی بر ریسک، سیستم ISMS میتواند با آگاه کردن شرکت از وضعیت امنیتی و تهدیدات اصلی در چشمانداز تهدید سایبری فعلی، امنیت شرکت را بهبود بدهد. یک کسب و کار بدون این اطلاعات نمیتواند برای یک حمله یا رخداد سایبری آماده شود.

ارزیابی ریسک تهدیدات فعلی و سطح آمادگی فعلی را شناسایی میکند. تجزیه و تحلیل ریسک مشخص میکند که کدام تهدیدها محتملترین و به صورت بالقوه آسیب رسان هستند. با اطلاعات صحیح مربوط به پروفایل ریسک، یک کسب و کار میتواند پیادهسازی مرتبطترین حفاظتهای دیجیتالی و فیزیکی را برای دادههای حساس خود در اولویت قرار بدهد.

یک سیستم ISMS مشخص میکند که برای محافظت از اطلاعات چه کاری باید انجام شود. دانستن وضعیت فعلی امنیت سایبری بخش عمدهای از حفاظت از اطلاعات هست، زیرا به سازمان اجازه میدهد تا نقاط قوت و ضعف خودش را درک کند و به جای استفاده از رویکردهای بیهدف، اصلاح آسیبپذیری را در اولویت قرار بدهد.

– بهبود امنیت

یک سیستم ISMS امنیت را از چند جهت بهبود میبخشد. داشتن یک سیستم سازمانیافته برای دفاع در برابر تهدیدات سایبری، ایمنسازی کل شبکه را آسانتر و سریعتر میکند. کارکنان امنیت فناوری اطلاعات داخلی یا خارجی از ISMS بهره میبرند چون میتوانند از یک رویکرد سیستماتیک برای شناسایی و اصلاح آسیبپذیریها استفاده کنند.

با یک سیستم ISMS، پرسنل امنیت سایبری میتوانند با انجام بهروزرسانیهای کل سیستم، بهطور همزمان از چندین دستگاه محافظت کنند. ISMS تضمین میکند که یک کسب و کار میتواند از داراییهای اطلاعاتی خودش محافظت کند و از یک سیستم قوی برای کمک به رشد ایمن شرکت و چند گام جلوتر بودن از خطرات امنیت اطلاعات بهره مند شود.

– دریافت گواهینامه ISO 27001

ISO/IEC 27001، استاندارد بینالمللی امنیت اطلاعات هست که توسط سازمان بینالمللی استاندارد (ISO) ایجاد شده است و مواردی را که برای موثر تلقی شدن یک سیستم ISMS لازم میباشد را مشخص میکند.

بهطور خلاصه، یک کسب و کار بدون ISMS نمیتواند به گواهینامه ISO 27001 دست پیدا کند.

یک سیستم ISMS موثر تضمین میکند که کسب و کار:

- وضعیت امنیتی، چشمانداز تهدید سایبری و مهمترین خطراتی که برای داراییهای اطلاعاتی سازمان وجود دارد را درک میکند.

- سوابق اقدامات امنیتی که برای دفاع در برابر تهدیدات امنیتی و کاهش آسیبپذیری استفاده کرده را نگهداری میکند.

- برای تهدیدات امنیتی که احتمال دارد با آنها مواجه شود، یک طرح واکنش به رخداد را تعریف کرده است.

- میتواند ذینفعان امنیت اطلاعات و نقشها و مسئولیتهای آنها را شناسایی کند.

– قابل تشخیص بودن

استفاده از ISMS به کارکنان، مشتریان و ذینفعان نشان میدهد که یک سازمان امنیت سایبری را کاملا جدی میگیرد. به روشی مشابه که رتبهبندیهای امنیتی استاندارد بحثها را در مورد عملکرد امنیت سایبری تسهیل میکنند، استفاده از یک ISMS که با چارچوبهایی مثل چارچوب ITIL، چارچوب COBIT و ISO 27001 همسو میشود، به افراد و کسب و کارها کمک میکند تا سطوح امنیتی به دست آمده و مورد نیاز را درک کنند.

اینکه بگویید کسب و کار شما اقدامات امنیتی را جدی میگیرد یک بخش ماجراست، اما این رعایت یک استاندارد امنیت سایبری شناخته شده هست که عدم اطمینان در مورد وضعیت امنیتی و الزامات انطباق شخص ثالث را برطرف میکند.

– طرح واکنش به رخدادها

ISO 27001 که توسط بسیاری از ارائهدهندگان ISMS مورد استفاده قرار میگیرد، از ایجاد و حفظ طرحهای قوی برای واکنش به رخداد پشتیبانی میکند. با افزایش تعداد حملات سایبری که روز به روز پیشرفت میکنند، عاقلانه هست که برای مقابله با پیامدهای حمله سایبری یا قرار گرفتن در معرض نشت دادهها آماده شوید.

آمادگی برای نقض دادهها این امکان را به سازمان میدهد که سریعتر با افراد مربوطه تماس بگیرد، مشکل را با سهولت شناسایی و مهار کند و سپس فرایند اصلاح آسیبپذیری و اطلاعرسانی به مطبوعات، مجریان قانون و ذینفعان را برای اطمینان از منطبق بودن با الزاماتی مثل مقررات حفاظت از دادههای عمومی (GDPR) ادامه بدهد.

– اندازهگیری اثربخشی

یک سیستم ISMS مخصوصا سیستمی که از یک سیستم استاندارد شده اقدامات امنیتی مثل ISO 27001 استفاده میکند، میتواند به بحث و برنامهریزی در خصوص اقدامات اجرا شده برای محافظت از سیستمهای اطلاعاتی شرکت کمک کند.

معیار یا استانداردهای واضحی که توسط ISMS ارائه شده میتواند برای تعامل همه افراد از سطح هیئت مدیره گرفته تا پیمانکاران پاره وقت برای درک اهمیت امنیت سایبری و وضعیت فعلی آن در شرکت استفاده شود.

– کاهش هزینه

یک سیستم ISMS موثر به کسب و کارها کمک میکند تا هزینههای خود را به شیوههای مختلفی کاهش بدهند. با جامعتر کردن واکنش یک شرکت نسبت به چشمانداز تهدید سایبری، احتمال اینکه شرکت با حمله سایبری مواجه شود کمتر میشود. اگر حمله سایبری رخ بدهد، ISMS به شرکت کمک میکند تا واکنشهای خود را سازماندهی کند و زمان و هزینه شناسایی، اصلاح و گزارش حمله سایبری را کاهش دهد.

– توسعه فرهنگ امنیت سایبری

شرکتی که از فرهنگ امنیت سایبری بالغ برخوردار باشد به خوبی این را میداند که امنیت سایبری یک موضوع فناوری اطلاعات نیست، بلکه یک نگرانی عملیاتی هست که روی کل سازمان تاثیر میگذارد و کل سازمان مسئولیت آن را برعهده دارد.

– سازگاری با تهدیدات نوظهور

یک سیستم ISMS کارآمد به کسب و کار کمک میکند تا دیدش را نسبت به سطح حمله افزایش بدهد و اقداماتی را برای کاهش آسیبپذیری و اصلاح انجام دهد تا مطمئن باشد منابعی را برای شناسایی و پاسخگویی به تهدیدات جدید در اختیار دارد. ISMS همچنین تضمین میکند که یک طرح واکنش به رخداد وجود دارد و ذینفعان کلیدی در امنیت دادهها آمادهی مقابله با یک رخداد سایبری هستند.

بهترین سیستمهای ISMS نه تنها جامع هستند، بلکه فعال هم به حساب میآیند. این امر با توجه به چشمانداز سایبری پرخطر امروزی ضروری میباشد. یک ISMS مدرن با تغییرات سازمانی مثل فرایندهای کسب و کار و پیشرفتهای فناوری، تغییرات در اکوسیستم کسب و کار و آخرین تهدیدات و آسیبپذیریهای امنیتی سازگار میشود.

ISMS ابزاری برای مقابله با حملات سایبری نیست، بلکه یک چارچوب کامل هست که به سریعتر و موثرتر کردن واکنش سازمان به مسائل امنیت اطلاعات کمک میکند. یک کسب و کار با بهرهگیری از ISMS به احتمال زیاد تهدیدات، منابع و فرایندهای تجاری خودش را درک میکند تا انعطافپذیرتر باشد و بتواند با تهدیدات نوظهور مقابله کند.

بهروشهای ISMS

ISO 27001 همراه با استانداردهای ISO 27002 دستورالعملهایی را برای راهاندازی ISMS ارائه میدهد. در زیر چکلیستی از بهروشهایی که قبل از سرمایهگذاری روی ISMS باید در نظر گرفت آورده شده است:

+ درک نیازهای کسب و کار

قبل از اجرای ISMS، برای سازمانها مهم هست که نسبت به عملیات کسب و کار، ابزارها و سیستمهای مدیریت امنیت اطلاعات خودشان برای درک نیازهای تجاری و امنیتی، دید جامعی داشته باشند. همچنین مطالعه اینکه چطور چارچوب ISO 27001 میتواند به حفاظت از دادهها و افرادی که مسئول اجرای ISMS هستند کمک کند میتواند مفید باشد.

+ ایجاد یک خطمشی امنیت اطلاعات

داشتن یک خطمشی امنیت اطلاعات قبل از راهاندازی ISMS مفید است، زیرا میتواند به سازمان کمک کند تا نقاط ضعف خطمشی را کشف کند. خطمشی امنیتی معمولا باید یک نمای کلی از کنترلهای امنیتی فعلی در یک سازمان را ارائه دهد.

+ نظارت بر دسترسی به دادهها

شرکتها باید سیاستهای کنترل دسترسی خودشان را کنترل کنند تا مطمئن شوند که فقط افراد مجاز به اطلاعات حساس دسترسی پیدا میکنند. در این نظارت باید مشخص شود که چه کسی، چه زمانی و از کجا به دادهها دسترسی دارد. علاوه بر نظارت بر دسترسی به دادهها، شرکتها باید ورود و احراز هویت را هم ردیابی کنند و برای بررسی بیشتر آنها را ثبت کنند.

+ برگزاری دوره آموزشی آگاهی از امنیت

همه کارکنان باید به طور منظم آموزشهای آگاهی از امنیت را دریافت کنند. این آموزش باید کاربران را با چشمانداز در حال تکامل تهدیدات سایبری، آسیبپذیریهای دادههای رایج پیرامون سیستمهای اطلاعاتی و تکنیکهای کاهشی و پیشگیری برای محافظت از دادهها در برابر به خطر افتادن آشنا کند.

+ دستگاههای ایمن

با اتخاذ تدابیر امنیتی برای جلوگیری از تلاشهای هک، از تمام دستگاههای سازمانی در برابر آسیب فیزیکی و دستکاری محافظت کنید. ابزارهایی از جمله Google Workspace و Office 365 باید روی همه دستگاهها نصب شوند، چون امنیت داخلی دستگاه را فراهم میکنند.

+ رمزگذاری دادهها

رمزگذاری از دسترسی غیر مجاز جلوگیری میکند و بهترین شکل دفاع در برابر تهدیدات امنیتی به حساب میآید. همه دادههای سازمانی باید قبل از راهاندازی ISMS رمزگذاری بشوند، چون از هرگونه تلاش غیرمجاز برای خرابکاری دادههای حیاتی جلوگیری میکند.

+ تهیه نسخه پشتیبان از دادهها

پشتیبانگیری برای جلوگیری از از دست رفتن دادهها نقشی کلیدی دارد و باید قبل از راهاندازی ISMS بخشی از خطمشی امنیتی شرکت باشد. علاوه بر پشتیبانگیریهای معمول، مکان و تعداد دفعات پشتیبانگیری هم باید به خوبی برنامهریزی شود. سازمانها همچنین باید برنامهای برای ایمن نگه داشتن نسخههای پشتیبان طراحی کنند که باید برای پشتیبانگیری داخلی و ابری اعمال شود.

+ انجام ممیزی امنیت داخلی

قبل از اجرای ISMS باید یک ممیزی امنیت داخلی انجام شود. حسابرسیها و ممیزیهای داخلی یک راه عالی برای سازمانها برای به دست آوردن دید مناسب نسبت به سیستمها، نرمافزارها و دستگاههای امنیتی خودشان میباشد. این کار به آنها کمک میکند تا حفرههای امنیتی را قبل از اجرای ISMS شناسایی و برطرف کنند.

ارتباط بین ISMS و ITSM

در حالی که ISMS روی امنیت اطلاعات تمرکز دارد، ITSM تحویل و مدیریت خدمات فناوری اطلاعات را تضمین میکند. هر دو سیستم مکمل همدیگر هستند، مخصوصا وقتی که سازمانها میخواهند امنیت را در خدمات فناوری اطلاعات خودشان مدیریت کنند. در ادامه به روابط کلیدی بین این دو سیستم اشاره میکنیم:

مدیریت ریسک در خدمات فناوری اطلاعات) ISMS یک فرایند مدیریت ریسک ساختاریافته را ارائه میدهد که ITSM میتواند آن را اتخاذ کرده و تضمین کند که ریسکهای امنیتی در حین ارائه خدمات فناوری اطلاعات به خوبی مدیریت میشوند.

کنترلهای امنیتی در خدمات فناوری اطلاعات) ISMS کنترلهای امنیتی (مثل رمزگذاری و کنترل دسترسی) را تعریف میکند که فرایندهای ITSM میتوانند در طراحی و عملکرد سرویسهای فناوری اطلاعات آنها را ادغام کنند.

حاکمیت و انطباق) هر دو سیستم به سازمان کمک میکنند تا الزامات نظارتی را برآورده کند. مثلا، یک سرویس فناوری اطلاعات باید با استانداردهای امنیتی (ISMS) مطابقت داشته باشد و در عین حال کارآمد و با اهداف کسب و کار (ITSM) همسو باشد.

مدیریت رخداد) هر دو سیستم ITSM و ISMS دارای فرایندهای مدیریت رخداد هستند. در ITSM این فرایندها روی بازیابی خدمات تمرکز دارند. در ISMS این فرایندها به رسیدگی به نقضهای امنیتی میپردازند. این فرایندها باید با هم کار کنند تا هم تداوم خدمات و هم امنیت اطلاعات را تضمین کنند.

در اصل، ISMS از اطلاعات استفاده شده در خدمات فناوری اطلاعات محافظت میکند، در حالی که ITSM تضمین میکند که این خدمات فناوری اطلاعات به طور موثر ارائه میشوند. نرم افزار ITSM و ISMS دو روی یک سکه هستند که در یک محیط IT با سطح خوبی از کنترل و امنیت باید مورد توجه قرار بگیرند.