پیکربندی اکتیو دایرکتوری یکی از مراحل اساسی در مدیریت سیستمهای اطلاعاتی است که به بهبود عملکرد و امنیت سازمانی کمک میکند. در محصول برنا، پیکربندی اکتیو دایرکتوری به عنوان یکی از ابزارهای کلیدی محسوب میشود که به کاربران امکان میدهد تا به بهترین شکل ممکن، دادهها و سیستمها را مدیریت کنند. با استفاده از این سیستم، سازمانها میتوانند به صورت امن و بهینه، دسترسی به منابع را کنترل کنند و به افزایش بهرهوری خود برسند.

پیکربندی اکتیو دایرکتوری به طور کلی شامل تنظیم و سازماندهی منابع سیستمی است که به بهبود عملکرد و امنیت سازمانی کمک میکند. در محصول برنا، این فرآیند به صورت ساده و قابل فهم طراحی شده است تا کاربران بتوانند به راحتی از آن استفاده کنند. با این پیکربندی، سازمانها میتوانند به صورت امن و بهینه، دسترسی به منابع را کنترل کنند و به افزایش بهرهوری خود برسند.

از زمان پیدایش اکتیو دایرکتوری در نسخه ویندوز سرور 2000، تحولات و تغییرات عظیمی در این سرویس صورت گرفته است. در ابتدای شکلگیری، هدف اصلی آن فراهم کردن بستری برای احراز هویت و تعیین مجوزهای دسترسی به صورت متمرکز برای کاربران ویندوز بود. علاوه بر آن، اکتیو دایرکتوری یک سرویس دایرکتوری گسترشپذیر را برای نرمافزارهای دایرکتوری محور مانند Microsoft Exchange فراهم میکرد.

از آن زمان تاکنون، استفاده و پی اکتیو دایرکتوری دستخوش تغییرات بسیاری شده است. این تغییرات باعث شده است تا مدیران IT نگاهی نو و متفاوت به استقرار اکتیو دایرکتوری در سازمان داشته باشند. این امر باعث مدرنیزه شدن اکتیو دایرکتوری شده است که شامل بهبود مدیریت، امنیت و کارایی شده است.

هدف از این سند شفافسازی علت اهمیت مدیریت اکتیو دایرکتوری است.به علاوه، مواردی که باید مورد توجه سازمانها قرار گیرد تا نیازهای سازمان را در زمان فعلی و در آینده تامین کند نیز بررسی خواهند شد.

در اینجا با چالش های مدیریت اکتیو دایرکتوری آشنا شوید.

چشمانداز تغییرات اکتیو دایرکتوری

تکنولوژی اکتیو دایرکتوری از یک سو، و محیط سازمانها از سوی دیگر در این سالها دستخوش تغییرات زیادی شدهاند. از موارد بسیار تاثیرگذاری که رویکرد ما به اکتیو دایرکتوری و همچنین چشمانداز آن را تغییر داده است میتوان به موارد زیر اشاره کرد:

- بهبود و تغییر توصیههای شرکت مایکروسافت در خصوص پیکربندی اکتیو دایرکتوری

- مدیریت چندین نفرهی اکتیو دایرکتوری با استانداردهای متفاوت

- توسعهی نقش اکتیو دایرکتوری در سازمانها

- افزایش نیازمندیهای نظارتی بر امنیت و کنترل دسترسی به دادههای حساس

تغییر در رهنمودهای مایکروسافت و قابلیتهای اکتیو دایرکتوری

رهنمودهای مایکروسافت در خصوص استفاده و مدیریت اکتیو دایرکتوری به هماناندازه که خود اکتیو دایرکتوری تغییر داشته است، متحول شده است. برای مثال دو مورد زیر از موارد توصیه شدهای بودند که امروزه نه تنها ضروری نیستند، بلکه در بسیاری موارد منع شدهاند.

شکل 1. دامین ریشه به صورت خالی

ایجاد یک دامین ریشه به صورت خالی: در گذشته، مایکروسافت توصیه میکرد تا سازمانها یک دامین ریشه بسازند که هیچ منبعی نداشته باشد (مانند شکل 1). فلسفهی چنین توصیهای در این بود که چون اولین دامین یک نقش خاص در اکتیو دایرکتوری دارد بهتر است به صورت دستنخورده و خالی باقی بماند. مدتهاست که این روش دیگر توسط مایکروسافت توصیه نمیشود.

امروزه پیشنهاد میشود تا دامینها دقیقاً بر اساس نیاز و ساختار سازمان ایجاد شوند زیرا دامین اضافی نه تنها پیچیدگی را افزایش میدهد، بلکه نیاز به مراقبتهای امنیتی ویژهای دارد (خصوصاً اگر دامین بدون استفاده باشد). با گذشت سالها از چنین توصیهای، هنوز بسیاری از سازمانها یک دامین ریشهی بدون استفاده در ساختار اکتیو دایرکتوری خود دارند.

نگاه به دامین به عنوان مرز امنیتی: یکی دیگر از توصیههای مایکروسافت در ابتدا بر این موضوع تاکید داشت که مدیران IT باید از ایجاد چندین forest جلوگیری کنند. دلیل آن هم دشواری ادغام چندین forest از لحاظ و امنیتی و مدیریتی بود. در آن زمان یک دامین به عنوان مرز امنیتی شناخته میشد که بر اساس آن کاربر یا مدیر یک دامین نمیتواند به منابع دامین دیگر دسترسی داشته باشد.

اما، پس از انتشار مقالات متعددی که در آن روشهایی که یک ادمین میتوانست به منابع دامین دیگر دسترسی پیدا کند را نشان میداد، مایکروسافت forest را به جای دامین به عنوان مرز امنیتی معرفی و توصیه کرد. از این رو، امروزه مشاهدهی یک forest برای واحد توسعه دهندگان و یکی برای تولید چندان عجیب نیست. در نتیجهی این تغییر رویکرد، سازمانها باید با چالشهای مدیریت چندین forest دست و پنجه نرم کنند.

بسیاری از توصیههای دیگری که توسط مایکروسافت تغییر کردند، ماحصل تغییرات و بهبودهای خود اکتیو دایرکتوری بود. مایکروسافت اکتیو دایرکتوری را در زمینههایی مانند تفویض اختیار، امنیت، گسترشپذیری (برای مثال تعداد اعضای هر گروه در ویندوز 2000 فقط میتوانست 5000 باشد)، ترمیمپذیری (به کمک AD snapshots و recycle bin) و اتوماسیون (به کمک PowerShell) بهبود داده است. بسیاری از این قابلیتها با مدرنیزه کردن اکتیو دایرکتوری قابل استفاده میباشند.

تغییرات در مدل مدیریتی

در سالهای ابتدای پیدایش اکتیو دایرکتوری، وظیفهی مدیریت این سرویس به عهدهی تعداد کمی از ادمینها بود که تمام امور مرتبط با آن را انجام میدادند. امروزه، اکتیو دایرکتوری نقش بسیار گستردهتری دارد و مدل مدیریتی آن به مراتب پیچیدهتر شده است. در سازمانهای بزرگ امروزی، تعداد زیادی کاربر با اکتیو دایرکتوری کار میکنند که هر یک بر اساس مسئولیت و میزان دسترسی کار متفاوتی را انجام میدهند. از این رو سازمانها باید حفاظت بهتری از اکتیو دایرکتوری داشته باشند و میزان دسترسی را بر اساس نقش و وظیفهی کاربر مشخص کنند.

این امر خود موجب تغییراتی در ساختار نگهداری کاربران در اکتیو دایرکتوری (چگونگی سازماندهی OUها) شده است. توصیههای اولیهی طراحی اکتیو دایرکتوری امروزه دیگر کاربردی ندارند که در نتیجهی آن برای مدرنیزه کردن آن باید ساختار آن بازسازی شود.

گسترش نقش اکتیو دایرکتوری

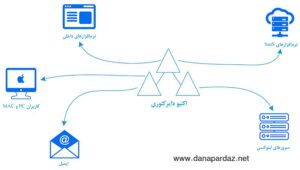

در ابتدای پیدایش، نقش نرم افزار اکتیو دایرکتوری فراهم کردن بستری مرکزی برای احراز هویت و تعیین دسترسی کاربران بود و به عنوان جایگزینی برای SAM در ویندوز NT یا سیستمهای Novell شناخته میشد. اما امروزه اکتیودایرکتوری در سازمانها به عنوان قطب مرکزی در شبکه پنداشته میشود که نقش آن فراتر از آنچه در گذشته بود شده است. همانطور که در شکل 2 نشان داده شده است، برخی از نقشهای جدید اکتیودایرکتوری به شرح زیر است:

- احراز هویت و تعیین سطح دسترسی برای سیستمهای غیر ویندوزی مانند سرورهای لینوکسی و کاربران MAC.

- احراز هویت و تعیین سطح دسترسی برای پلتفرمهای نرمافزاری، محصولات مبتنی بر جاوا، تجهیزات ذخیرهسازی مانند NAS، ابزارهای مدیریتی مانند HP Integrated Lights-Out (iLO) و …

- تعیین سطح دسترسی (از طریق گروههای امنیتی) به منابع شبکه و دادهها (خصوصاً دادهها حساس).

- فراهم آوردن عملکردی مانند کتاب اول که ساختار سازمانی و اطلاعات کاربری دقیقی را نگهداری میکند.

- احراز هویت سیستمهای SaaS ابری (Cloud-based Software-as-a-Service (SaaS) applications).

شکل 2. نقش مرکزی اکتیو دایرکتوری در سازمانها

این کاربردهای جدید اکتیو دایرکتوری لزوم نظارت دقیقتر بر مدیریت، امنیت و دسترسپذیری را افزایش داده است. از این رو، رویکرد گذشتهی مدیران IT که بر اساس آن تنظیمات مورد نظر انجام میشد و بعد از آن اکتیو دایرکتوری به حال خود رها میشد دیگر کارگر نخواهد بود.

در حقیقت، در بسیاری از سازمانها اکتیو دایرکتوری به عنوان بخشی اصلی از زیرساخت شبکه شناخته میشود که نیازمند 99.999% دسترسپذیری و بالاترین سطح کیفی از مدیریت و امنیت میباشد. علاوه بر این، با افزایش روند مهاجرت سازمانها به رویکرد ترکیبی (که در آن بخشی از نرمافزارهای سازمان درون آن قرار دارد و بخشی دیگر در سیستمهای ابری عمومی)، نقش اکتیو دایرکتوری به عنوان واسطی برای احراز هویت که این دو محیط را به هم پیوند میدهد پررنگتر شده است. بیشک، بدون مدیریت اصولی و امن اکتیو دایرکتوری، این مدل ترکیبی، به جای پیشرفت، باعث شکست سازمان خواهد شد.

متاسفانه، یک شکاف بزرگ میان نقش حیاتی اکتیو دایرکتوری و میزان توجه و نظارتی که از واحد IT به آن میشود وجود دارد. این شکاف از موارد زیادی سرچشمه میگیرد: از عدم تخصص کافی در مدیریت گرفته تا ذهنیت مخرب “چیزی که درست کار میکند چه نیازی به توجه دارد”. این رویکرد اساساً با ساختار و نقش امروزی اکتیو دایرکتوری تطابق ندارد.

مراحل کلیدی در مدرنیزه کردن اکتیو دایرکتوری

سوالی که ممکن است برای شما پیش آمده باشد این است که منظور از مدرنیزه کردن اکتیو دایرکتوری چیست. همانطور که شما نیاز به مدرنیزه کردن یک ساختمان برای برآورده شدن نیازهایتان دارید، اکتیو دایرکتوری نیز نیاز به مدرنیزه شدن دارد. ساختار اکتیو دایرکتوری بسیاری از سازمانها در زمانی که توصیههای استاندارد تفاوت زیادی با حال حاضر داشت طراحی شده است که پاسخگوی نیازها، تکنولوژیها و چشماندازهای حال حاضر و آینده نیستند. از موارد مربوط به مدرنیزه کردن اکتیو دایرکتوری میتوان به موارد زیر اشاره کرد:

- بازسازی ساختار اکتیو دایرکتوری

- بهینهسازی مدیریت

- نظارت و حصول اطمینان از تغییرات در اکتیو دایرکتوری

بازسازی ساختار پیکربندی اکتیو دایرکتوری

خواه شما داوطلبانه به سمت توصیههای بهروز رفته و ساختار اکتیو دایرکتوری را بازسازی کند، خواه به دلیل تغییر ساختار سازمان ملزم به تغییر ساختار اکتیو دایرکتوری شوید، عمل بازسازی گام خوبی برای برآورده کردن نیازهای حال و آینده سازمان خواهد بود.

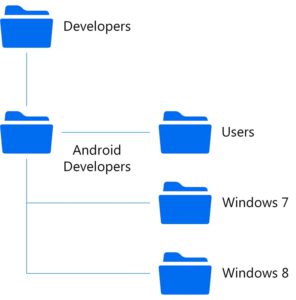

در حقیقت، حتی اندک تغییراتی در ساختار OUها میتواند تفاوت چشمگیری در مدیریت و امنیت اکتیو دایرکتوری داشته باشد. ساختار OUها معمولاً بر اساس ساختار سازمانی، محل فیزیکی دفاتر یا حتی بر اساس مدل تفویض اختیار طراحی میشود. برای نمونه ممکن است ساختار شکل 3 برای اعمال سیاست گروهی (Group Policy) بر اساس نسخه سیستم عامل مناسب باشد، اما اگر قرار باشد که تمام سیستمها توسط یک گروه IT مدیریت شود، این ساختار، تفویض اختیار و مدیریت اکتیو دایرکتوری را بسیار پیچیده میکند.

شکل 3. ساختار مناسب برای اعمال سیاست گروهی

امروزه، طراحی ساختار اکتیو دایرکتوری به گونهای صورت میگیرد تا حد اعتدال بین این دو نیازمندی برقرار شود و در عین حال نرمافزارهایی که از اکتیو دایرکتوری برای احراز هویت و تعیین سطح دسترسی استفاده میکنند نیز در طراحی ساختار اکتیو دایرکتوری مورد ملاحظه قرار میگیرند. در نظر گرفتن تمام موارد مورد نیاز سازمان در طراحی اکتیو دایرکتوری خود از نکات کلیدی در مدرنیزه کردن آن میباشد.

بازسازی ساختار اکتیو دایرکتوری ممکن است به چندین شکل صورت گیرد. گاهی شما نیاز دارید تا چندین دامین و forest را تجمیع کرده و آنها را به یک دامین تبدیل کنید تا مدیریت آنها سادهتر شود. از سوی دیگر، گاهی شما نیاز دارید تا به لحاظ امنیتی برخی از منابع را در یک forest مجزا قرار دهید (DMZ forest).

گاهی ممکن است لازم شود تا اکتیو دایرکتوری و ساختار آن را از نو ایجاد کنید. مستقل از روش و رویکردی که اتخاذ میکنید، این بهبود ساختار میتواند زمانبر باشد و اغلب نیاز به قطعی موقت در روند فعالیت کاربران دارد. از همین رو شما اغلب نیاز به نرمافزارهای مدیریت اکتیو دایرکتوری مانند برنا دارید تا هم زمان اعمال تغییرات را کاهش دهید و هم فرایند تغییر در اکتیو دایرکتوری را از چشم کاربرانی که در حال فعالیت در سازمان هستند پنهان کنید.

بهینهسازی مدیریت

مورد دیگری که در مدرنیزه کردن اکتیو دایرکتوری مورد توجه قرار میگیرد بهینه کردن مدیریت آن است. اولین گام، کاهش تعداد ادمینهایی است که دسترسی نامحدود دارند. طبق اصل حداقل دسترسی (least-privilege) هر کاربر یا ادمین فقط باید به منابعی که در حوزهی مسئولیت و وظایفش است دسترسی داشته باشد. به طور عمده اکتیو دایرکتوری شامل دو بخش در این رابطه میباشد:

- زیرساخت مرتبط با اکتیو دایرکتوری: این موارد شامل سرورها و سرویسهایی مانند DCها، DNS و AD schema میشود.

- دادههای درون اکتیو دایرکتوری: این مورد نیز شامل تمام دادههایی است که در اکتیو دایرکتوری ذخیره میشود مانند کاربران و گروهها.

توجه به این نکته ضروری است که این دو بخش مدل تفویض اختیار و امنیت متفاوتی دارند. در حالی که تفویض اختیار زیرساخت مرتبط با اکتیو دایرکتوری شامل موارد بسیار ریز و جزئی نیست، مدل امنیتی استفاده شده برای دادههای اکتیو دایرکتوری بسیار ریز و پرجزئیات است. همهی این موارد که از لحاظ امنیتی بسیار مهم هستند توسط عضویت در گروهها و تعیین مجوز برای آنها صورت میگیرد. به دلیل پیچیدگی و کنترل سخت گروهها با ابزارهای پیشفرض موجود، ابزارهای متعددی مانند نرم افزار مدیریت Active Directory برنا تولید شدهاند که این فرایند را راحتتر و مطمئنتر میکنند.

نظارت و حصول اطمینان از تغییرات در اکتیو دایرکتوری

بعد از بازسازی و طراحی ساختار اکتیو دایرکتوری و همچنین تعیین دسترسیها و تفویض اختیارات، شما باید دائماً فعالیتها و تغییرات اکتیو دایرکتوری را نظارت کنید. اگرچه خود ویندوز و اکتیو دایرکتوری ذاتاً توانایی ثبت دقیق تغییرات را دارند، اما این لاگهای ثبت شده معمولاً بسیار طولانی و پرتعداد هستند. علاوه بر آن، ابزار مناسبی برای مشاهده و گزارشگیری بر اساس نیاز واحد IT در ویندوز وجود ندارد.

از این رو، همانطور که مدیران برای مابقی محیط IT فرایند کنترل تغییرات دارند تا از فعالیتهای غیرعمدی یا مخرب جلوگیری کنند، نظارت و کنترل تغییرات برای سرویسهای حیاتی همچون اکتیو دایرکتوری نیز ضروری به نظر میرسد. از این رو معمولا استفاده از ابزارهای کمکی به منظور گزارشگیری و نظارت بر تغییرات اکتیو دایرکتوری توصیه میشوند.

نتیجهگیری

نقش اکتیو دایرکتوری در طول زمان بسیار گسترش یافته است و امروزه به عنوان بخشی حیاتی از زیرساخت شبکه محسوب میشود. مدرنیزه کردن اکتیو دایرکتوری به معنی پیمودن فرایندی برای انطباق اکتیو دایرکتوری با نیازهای به روز سازمان فرایندی اجتنابناپذیر میباشد. هر چند نسخههای جدیدتر ویندوز امکاناتی به منظور تسهیل این فرایند در اختیار شما قرار میدهند، اما اغلب سازمانها ناگزیر به استفاده از ابزارها و راهحلهای کارامدتر برای مدیریت و نظارت بر اکتیو دایرکتوری میشوند. مستقل از ابزاری که مورد استفاده قرار میگیرد، طراحی و بازسازی اصولی و همچنین استفاده از مدل مدیریتی و امنیتی مناسب ضرورتی انکار ناپذیر برای مدرنیزه کردن اکتیو دایرکتوری به شمار میآید.

دربارهی نرمافزار مدیریت اکتیو دایرکتوری برنا

برنا نرم افزاری پیشرفته جهت مدیریت و گزارش گیری از Active Directory می باشد. این نرم افزار در سه حوزه مدیریت کاربران و کامپیوترهای دامین، گزارشگیری از اکتیو دایرکتوری و مانیتورینگ امنیت اکتیودایرکتوری، نیازهای مدیران فناوری اطلاعات و راهبران شبکه را پوشش می دهد. برنا تحت وب بوده و امکان مدیریت چندین دامین مختلف را به صورت متمرکز فراهم می سازد. وجود بیش از 40 گزارش متنوع و امکانات مدیریت گروهی کاربران، استفاده از برنا را برای واحد IT سازمان جذاب و کاربردی می کند.