فهرست مطالب این مقاله:

در این مقاله می خواهیم به این سوال پاسخ دهید که اکتیو دایرکتوری چیست. می خواهیم انواع اشیاء مانند کاربران و کامپیوترها را در اکتیو دایرکتوری بیان کرده و ساختار ذخیرهسازی آن را شرح خواهیم داد. همچنین اجزای ساختاری AD مانند Tree، Forest، Domain و Trust ها را بیان مینماییم.پس از آن به بررسی گروه در اکتیو دایرکتوری، امنیت و تعریف سطح دسترسی های آن میپردازیم.

اکتیو دایرکتوری چیست؟

اکتیو دایرکتوری (AD) یک سرویس برای مدیریت منابع شبکه است که توسط شرکت مایکروسافت و به منظور کار در محیطهای ویندوزی تهیه شده است. هدف اصلی آن فراهم کردن سرویسی متمرکز برای احراز هویت (Authentication) و تعیین مجوزها (Authorization) برای کامپیوترهای ویندوزی میباشد. اکتیو دایرکتوری همچنین امکان تعیین سیاستها، نصب نرمافزارها و اعمال بهروز رسانیهای مهم را برای مدیران شبکه (Administrator) فراهم میکند.

کارکرد اساسی دیگر اکتیو دایرکتوری، ذخیرهسازی اطلاعات و تنظیمات شبکه به صورت متمرکز است. یک پایگاهدادهی اکتیودایرکتوری میتواند شامل چند صد شئ تا چند میلیون شئ باشد. هر چند امروزه، بسیاری از سازمانها از ابزارهای مدیریت اکتیو دایرکتوری مانند برنا استفاده میکنند، با این وجود دانش و تخصص کامل در مورد اکتیو دایرکتوری برای ادمینهای شبکه ضروری است.

خدمات دامنه اکتیو دایرکتوری (AD DS) چیست؟

خدمات دامنه اکتیو دایرکتوری اجزای اصلی اکتیو دایرکتوری هستند. AD DS می تواند به مدیران شبکه کمک کند تا کاربران را احراز هویت کنند و تعیین کنند که کدام دستگاه های شبکه باید برای آن کاربران قابل دسترسی باشد. AD DS ویژگی های اضافی مانند LDAP، Single-Sign-on (SSO)، SSL، مدیریت حقوق دسترسی و غیره را ارائه می دهد.

معرفی اشیا در اکتیو دایرکتوری

دادههایی که در اکتیو دایرکتوری ذخیره میشوند، مانند اطلاعات کاربران، تماسها، پرینترها، سرورها، پایگاههای داده، گروهها، کامپیوترها، پوشهها و سیاستهای امنیتی، همه تحت عنوان اشیا ذخیره میشوند. به طور کلی، اشیاء در اکتیودایرکتوری به سه دسته اصلی تقسیم میشوند:

1- منابع (مانند پرینترها) 2- سرویسها (مانند ایمیل) 3- کاربران (که شامل کاربران، اطلاعات تماس و گروهها میشود).

علاوهبر ذخیرهسازی این اشیاء، اکتیودایرکتوری امکاناتی را برای سازماندهی کردن و تعیین دسترسی به این اشیاء فراهم میکند.

هر شئ که در اکتیو دایرکتوری ذخیره میشود نمایانگر یک هویت (مانند کاربر، کامپیوتر، پرینتر، گروه و …) است که شامل مجموعهای از صفات (Attribute) میباشد. هر شئ در اکتیودایرکتوری با استفاده از نام و مجموعه صفاتش به طور یکتا قابل شناسایی است. ویژگیها و صفاتی که یک شئ میتواند داشته باشد به وسیلهی اسکیما (Schema) تعریف میشود که مشخصکنندهی نوع شئ ذخیرهشونده در اکتیودایرکتوری نیز میباشد. اسکیما در حقیقت تمام اشیائی که میتوانند در اکتیودایرکتوری ساخته شوند را به همراه صفات هر یک از این اشیاء تعریف میکند.

صفات اشیاء در اکتیو دایرکتوری در حقیقت همان ویژگیهای آنها میباشند. برای مثال، صفات مربوط به یک حساب کاربری شامل نام، نام خانوادگی، نام کاربر (که با آن لاگین انجام میشود) میباشد، در حالی که صفات یک کامپیوتر میتواند شامل مواردی متفاوت مانند نام کامپیوتر و توضیحات آن باشد. در اکتیو دایرکتوری صفات در پنجرهی ویژگیهای (Properties) قابل دسترس است، اما ساختار چیدمان آن کار با آن را سخت کرده است.

اغلب، سازمانها بر اساس نیازشان، برخی صفات را اجباری و برخی را اختیاری میدانند. اما در خود اکتیو دایرکتوری نمیتوان به سادگی پنجرهی صفات را به گونهای که نیاز سازمانها را برآورده کتد تغییر داد. از این رو اغلب سازمانها از نرمافزارهایی مانند برنا برای ایجاد فرمهای ساخت و تغییر کاربران استفاده میکنند.

آشنایی با ساختار اکتیو دایرکتوری

حال که اشیاء را در اکتیو دایرکتوری شناختید، نوبت به آن میرسد که با چگونگی سازمان دهی این اشیاء در اکتیودایرکتوری آشنا شوید. هر چند میتوان تمام اشیاء را همتا و همسطح یگدیگر دانست، این امر چندان هم بهینه نیست، زیرا که امکان گروهبندی اشیاء بر اساس ویژگیهای مشترک را به ما نمیدهد-برای مثال دستهبندی اشیاء بر اساس کسی که آنها را مدیریت میکند.

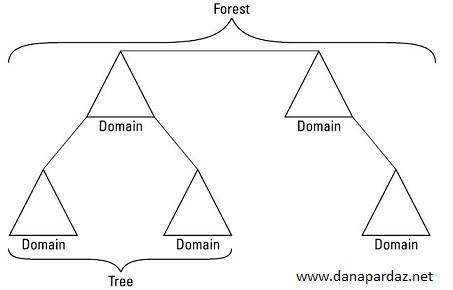

در حقیقت، دلیل اصلی پیدایش ساختار کنونی اکتیو دایرکتوری روشی است که با آن سازمان های IT تمایل به مدیریت اکتیو دایرکتوری (مدل مدیریتی) دارند. در شکل 1 شمای کلی ساختار اکتیو دایرکتوری نمایش داده شده است.

معرفی Domain ،Tree و Forest در ساختار اکتیو دایرکتوری

در این بخش به سه جزء اساسی ساختار اکتیو دایرکتوری یعنی domain ،tree و forest میپردازیم.

دامین (Domain) ساختار اکتیو دایرکتوری

اصلیترین جزء هر اکتیو دایرکتوری domain میباشد. هر نمونه از اکتیو دایرکتوری که نصب میشود حداقل شامل یک شئ domain میباشد. شما میتوانید domain را همانند مرز مدیریتی تصور کنید که بر اساس آن هر domain مجموعه مدیران خود را دارد. دامینها یا همان domain ها در مجموعه سرورهایی قرار میگیرند که به آنها Domain Controller (DC) میگویند.

Tree در AD

اکتیو دایرکتوری از tree به منظور دستهبندی گروهها به صورت سلسلهمراتبی استفاده مینماید که در آن دامینها به صورت فرزند یا اولاد نگهداری میشوند. در اکتیو دایرکتوری ساختار نامگذاری به صورت سلسلهمراتبی پیادهسازی شده است، به این معنی که نام فرزند، الحاقی از نام آن و نام والد آن است (که به آن FQDN یا Fully Qualified Domain Name میگویند). برای مثال اگر نام فرزند Tehran و نام والد آن danapardaz.net باشد، نام FQDN فرزند برابر با Tehran.danapardaz.net خواهد بود.

ساختار Forest در اکتیو دایرکتوری

یک forest مجموعهای از یک یا چند tree یا درخت اکتیو دایرکتوری است، که به صورت همتا در نظر گرفته شده و دارای رابطهی trust از نوع دوطرفهی متعدی (Transitive) است (مفاهیم مربوط به trust در ادامه توضیح داده خواهند شد). تمام دامینهای موجود در یک forest اسکیمای مشترک و یکسانی دارند که موجب ایجاد یک فضای نامگذاری پیوسته و سازگار میشود. اولین دامین در هر forest دامین ریشه (Root domain) نامیده میشود. اکتیو دایرکتوری همچنین یک پایگاهدادهی یکسان و مخصوص را بین تمام دامینها به اشتراک میگذارد که هدف آن فراهم کردن امکان جستجوی سریع و بهینهی تمام اشیاء است. به این پایگاهداده Global Catalog میگویند.

تفاوت اکتیو دایرکتوری (Active Directory) با دامین کنترلر (Domain Controller)

در حوزه مدیریت شبکه، دو مؤلفه اساسی اغلب منجر به سردرگمی می شوند: Active Directory و Domain Controller. کشف پیچیدگی های پشت این اصطلاحات شبیه به رمزگشایی یک معمای مرموز است.

Active Directory در هسته خود به عنوان یک مخزن فراگیر عمل می کند که به هر موجودیت شبکه، اعم از کاربران، رایانه ها یا منابع، یک هویت مجازی می دهد. به آن به عنوان یک متولی دیجیتال فکر کنید که یک دفتر کل طبقه بندی شده از مجوزها و ویژگی ها را حفظ می کند.

در طرف مقابل، Domain Controller به عنوان نگهبان ظاهر می شود که مسئول اعتبارسنجی درخواست های دسترسی در قلمرو تعیین شده خود است. مانند یک دروازه بان هوشیار، از الگوریتم های پیچیده ای استفاده می کند تا اطمینان حاصل کند که فقط شرکت کنندگان مجاز از دروازه های دیجیتال خود عبور می کنند.

برای تشخیص تأثیر متقابل آنها، Active Directory را به عنوان مغز متفکری تصور کنید که سمفونی پیچیده ای از منابع را تنظیم می کند، در حالی که Domain Controller اجرای آهنگین را انجام می دهد و هارمونی و امنیت را تضمین می کند.

سلسله مراتب پیچیده، واحدهای سازمانی و سیاست های گروهی در Active Directory با یکدیگر تعامل دارند و اکوسیستم پویا از تعامل شبکه را شکل می دهند. در مقابل، Domain Controller به عنوان یک فرستاده تخصصی عمل میکند و پروتکلهای امنیتی را اجرا میکند و توکنهای رمزی را رمزگشایی میکند.

در اصل، اکتیو دایرکتوری تابلوی بزرگ را تشکیل میدهد و موجودیتها را در یک کل هماهنگ میسازد، در حالی که Domain Controller به عنوان صنعتگر ماهر عمل میکند و امنیت و نظم را القا میکند. آنها با هم به صورت همزمان دیجیتال می رقصند و باله پیچیده مدیریت شبکه مدرن را می سازند.

واحدهای سازمانی (Organization Unit) در مقابل Container

Container

به زبان ساده، Container اشیائی هستند که خود در برگیرندهی اشیائی دیگر هستند. هر دامین شامل مجموعهای پیشفرض از container ها میباشد که در زیر به برخی از آنها اشاره شده است:

- Built-in: شامل تعدادی گروه پیشفرض میباشد که در هر دامین وجود دارد.

- Computer: شامل تمام کامپیوترهایی میباشد که عضو دامین هستند.

- Domain controllers: شامل سرورهای DC که در این دامین هستند.

- Foreign security principles: نشاندهندهی روابط trust با این دامین است.

- Users: شامل حسابهای کاربری تمام کاربران این دامین است.

واحد سازمانی (OU)

واحد سازمانی که به اختصار به آن OU نیز میگویند مشابه با container است با این تفاوت که OU ها توسط مدیر شبکه و بسته به نیاز سازمان ساخته میشوند. به عبارت دیگر، OU ها خود container هایی هستند که بسته به نیاز و ساختار منطقی گروهبندی در یک سازمان ساخته میشوند.

به عنوان یک مدیر شبکه، شما ممکن است که ساختاری از OU ها را ایجاد کنید که نمایانگر ساختار سازمانی شرکت شما باشد. برای مثال شما میتوانید یک OU برای هر دپارتمان (مانند مالی، پشتیبانی، فروش و …) ایجاد کنید.

اشیاء OU خود میتوانند شامل OUهای دیگر نیز باشند که به آن به اصطلاح OUهای تودرتو (Nesting OUs) گویند. در طراحی اکتیو دایرکتوری، توصیه شده است که در صورت امکان کمترین تعداد دامین ساخته شود و هر جا نیاز به ساختار سلسلهمراتبی برای اعمال سیاستها و مدیریت بود از OUهای تودرتو استفاده شود.

OU یکی از رایجترین اشیاء برای تعیین سیاستهای گروهی (Group Policy)میباشد (هر چند حتی در سطح دامین یا forest هم میتوان سیاست گروهی اعمال نمود). سیاستها گروهی، مجموعهای از سیاستها و قوانین مشخص هستند که میتوان توسط اکتیو دایرکتوری به اشیاء (خصوصاً کامپیوترها، کاربران و OUها) اعمال کرد. برای مثال با استفاده از سیاستهای گروهی، میتوان کاربرانی را که در یک OU مشخص قرار دارند موظف کرد تا رمز عبورشان را هر 30 روز عوض کنند. دلیل اهمیت OU ها در این است که میتوان بر اساس ساختار سازمانی مدیریت را به مدیران جزءتر تفویض کرد به این ترتیب که حوزه مدیریت آنها به OU مربوط به خودشان محدود میشود.

تعریف Trust در اکتیو دایرکتوری

Trustها آخرین جزء اصلی اکتیودایرکتوری هستند که در این مقاله به آن میپردازیم. Trustها در حقیقت روابط بین دامینها را مشخص میکنند.

Trust های متعدی در اکتیو دایرکتوری

به رابطهای تعددی گویند که آن رابطه به خارج از دو طرف رابطه قابل گسترش باشد. به عبارت دیگر اگر بین دامینهای A و B و همچنین دامینهای B و C رابطهی trust وجود داشته باشد، در صورت متعدی بودن این دو رابطه، رابطهی trust بین A و C نیز به طور خودکار وجود خواهد داشت.

هر بار که یک دامین جدید در forest ایجاد میشود، یک رابطهی دوطرفه و متعدی بین دامین جدید و والد آن ایجاد میشود. در نتیجهی این رابطهی متعدی، در صورت ایجاد یک دامین جدید، این دامین رابطهای با تمام دامینهایی که در سلسلهمرتب forest در سطح بالاتری از آن قرار دارند خواهد داشت.

درخواستهای احراز هویت نیز از این روابط تاثیر میپذیرند. بدین ترتیب، کاربرانی که در دامینهای دیگری قرار دارند ولی بین دو دامین رابطهی trust وجود دارد میتوانند در آن دامین نیز احراز هویت شوند.

دو نوع رابطهی trust در اکتیودایرکتوری وجود دارد:

- Shortcut trust: این نوع رابطه بین دامینهای موجود در یک forest شکل میگیرد و برای بیان رابطه به صورت سر راست و مختصر در ساختارهای پیچیده به کار میرود.

- Forest trust: این رابطه بین دو forest مجزا تشکیل میشود و میتواند یکطرفه یا دوطرفه باشد. به کمک این رابطه کاربران دو forest میتوانند به forest دیگر متصل شوند و با حساب کاربری خود در forest دیگر احراز هویت شوند.

Trust های نامتعدی در اکتیو دایرکتوری

یک رابطهی غیرمعتدی، برخلاف رابطهی متعدی، قابل گسترش به روابط دیگر نیست. این رابطه هم میتواند یکطرفه باشد و هم میتواند دوطرفه باشد. توجه داشته باشید که به طور پیشفرض روابط غیرمتعدی یک طرفه هستند، اما میتوان با ساخت دو رابطهی یکطرفه، یک رابطهی دوطرفه ساخت.

همانطور که در این مقاله دیدید، ساختار اکتیودایرکتوری بسیار پیچیده است و مدیریت بی نقص آن نیازمند دانشی بسیار بالا و تجربهی کافی است. هر چند داشتن دانش بالا برای راه اندازی و مدیریت اکتیو دایرکتوری ضروری است، بسیاری از کارهای ساده و در عین حال وقت گیر (مانند ساخت حساب کاربری یا تغییر رمز عبور) نیاز به دانش فنی ندارند. امروزه، بسیاری از سازمانهای بزرگ از ابزارها و نرمافزارهای کمکی مانند، نرمافزار مدیریت AD برنا، برای سادهسازی اعمال مرتبط با AD و همچنین اطمینان خاطر از امینت آن استفاده میکنند.

گروه در اکتیو دایرکتوری چیست؟

در اکتیودایرکتوری، یک گروه شامل مجموعهای از حسابهای کاربری، کامپیوترها و حتی دیگر گروهها است که میتوان به آن به صورت یک مجموعهی واحد نگاه کرد تا برخی امور مدیریتی آسانتر شود. اشیائی که متعلق به یک گروه هستند را اعضای گروه (Group Member) میگویند. به کمک گروهها، مدیر شبکه میتواند مجوزهای دسترسی (Permission) را به یک گروه اعمال کند، به جای آنکه مجوزها را برای تکتک افراد تعریف کند که بسیار غیرکارامد خواهد بود.

گروهها میتوانند هم به صورت محلی بر روی یک کامپیوتر خاص تعریف شوند (که در این صورت فقط آن کامپیوتر، گروه را مشاهده خواهد کرد) و یا در دامین تعریف شوند. گروههای اکتیو دایرکتوری خود اشیائی هستند که درون یک container یا OU تعریف شدهاند. اکتیو دایرکتوری، علاوه بر آنکه مجموعهای از گروههای پیشفرض را پس از نصب مهیا میسازد، امکان ساخت گروههای جدید بر اساس نیاز مدیران را نیز فراهم میکند.

شما میتوانید یک گروه را عضو گروهی دیگر کنید، که به آن گروه تو در تو (Nested Group) میگویند. این امر، امکان تخصیص مجوز دسترسی به مجموعهای از گروهها را توسط یک گروه فراهم میکند. برای مثال فرض کنید که میخواهید به گروههای HR و مالی که شامل کاربران دپارتمانهای مربوطه میباشند مجوز دسترسی به پوشه Shared files را فراهم کنید. شما میتوانید یک گروه دیگر به نام SharedFilesGroup ایجاد کنید و سپس این دو گروه (یا هر گروهی که نیاز به دسترسی به این پوشه دارد) را عضو آن کنید. در انتها، تنها کافیست که به این گروه مجوز دسترسی به این پوشه را دهید و در نتیجه، تمام اعضای آن مجوز لازم را دریافت خواهند کرد.

تفاوت گروه با Organization Unit

هر چند که گروه و OU شامل مجموعهای از اشیاء (مانند حسابهای کاربری، کامپیوترهای و …) هستند، کارکرد و استفادهی آنها کامل با هم متفاوت است و در عمل نمیتوان از یکی به جای دیگری استفاده کرد. برای روشن شدن این موضوع باید تفاوت کاربرد آنها را به روشنی درک کنید.

هدف اصلی از گروهها در ساختار اکتیودایرکتوری آسانسازی فرایند تخصیص مجوز دسترسی است. این در حالی است که مفهوم OU برای کاربردی کاملاً متفاوت پدیدار شده است. قبل از بیان کابرد OU ابتدا بهتر است تفاوتهای اصلی آن را با گروهها بدانید. OU سه تفاوت عمده با گروه دارد که به قرار زیر است:

- OU ها دارای SID نیستند (SID یک شماره یکتا است که برای کنترل و مدیریت اشیاء در اکتیودایرکتوری توسط خود اکتیودایرکتوری به صورت خودکار به اشیاء تخصیص داده میشود).

- OUها را نمیتوان در لیستهای کنترل دسترسی (Access Control List) که برای تخصیص مجوزها استفاده میشوند قرار داد.

- OUها را نمیتوان درون گروهها قرار داد و یا آنها را عضو گروهها کرد.

با وجود این محدودیت ها، اساساً کاربرد Organization Unit چیست؟ کاربرد اصلی OU در سازماندهی و مدیریت اشیاء اکتیودایرکتوری است. برای مثال، برخی از کاربردهای OU ها به شرح زیرند:

- تفویض اختیار امور مدیریتی به اشیاء موجود در یک OU.

- اعمال تنظیمات سیاستها گروهی (GPO) به یک Organization Unit (توجه داشته باشید که امکان اعمال یک GPO به یک گروه، یا یک کامپیوتر و حسابکاربری وجود ندارد و حتما باید به یک OU اعمال شود).

بنابراین، گروهها و Organization Unit ها با وجود آنکه مفاهیم به ظاهر مشابهی هستند و هر دو شامل مجموعهای از دیگر اشیاء هستند، در کاربرد با یکدیگر کاملاً متفاوت هستند و محدودیتهای هر یک ناشی از کاربرد و خواستگاه آنها میباشد.

انواع گروه ها در اکتیو دایرکتوری

در اکتیودایرکتوری، گروهها بر اساس کاربرد به دو دسته تقسیم میشوند: گروههای distribution و گروههای security. از گروههای distribution برای ساخت لیست توزیع ایمیل و از گروههای security برای تخصیص مجوزهای و اشتراک منابع استفاده میشود.

1- معرفی گروه های distribution

این گروهها برای دستهبندی کاربران و فراهم کردن لیستی از کاربران است تا بتوان به سادگی به تمام اعضای آنها ایمیل زد (به کمک Microsoft Exchange Server). این گروهها تنها برای ارسال ایمیل کاربرد دارند و امکان تعیین مجوز دسترسی برای آنها وجود ندارد. توجه داشته باشید که گاهاً از عبارت لیست distribution به جای گروه distribution استفاده میشود، خصوصاً در بین مدیران سرور Exchange.

2- آشنایی با گروه های security در AD

همانطور که به آن اشاره شد، از گروههای security برای تخصیص مجوز دسترسی استفاده میشود. به طور عمده از گروهها برای دو کاربرد زیر استفاده میشود:

1- تعیین سطح دسترسی کاربران:

سطح دسترسی کاربران در گروههای security مشخص میکند که کاربران موجود در آن گروه در آن دامین یا forest امکان انجام چه کارهایی را دارند. این سطوح دسترسی به طور پیشفرض برای گروههای از پیش ساختهشدهی اکتیودایرکتوری مشخص شده است تا به مدیران شبکه امکان مشخص کردن وظیفه و سطح دسترسی هر کاربر به سادگی داده شود.

برای مثال، کاربری که عضو گروه از پیش ساختهشدهی Backup Operator است امکان پشتیبانگیری و بازگرداندن فایلها و پوشههای موجود در هر DC را دارد. بنابراین، تنها با عضو کردن یک کاربر به یک گروه میتوان سطح دسترسی بالایی را برای آن مشخص کرد. از این رو تعیین سطح دسترسی کاربران باید با دقت و توجه به نکات امنیتی صورت گیرد.

2. تعیین مجوز دسترسی به منابع:

مجوزهای دسترسی را میتوان به گروههای security تخصیص داد تا امکان دسترسی به منابع اشتراکی را داشته باشند. این مجوز دسترسی با سطح دسترسی متفاوت است زیرا سطح دسترسی در سطح کل دامین اعمال میشود، حال آنکه مجوز دسترسی تنها به یک شئ خاص مانند پوشه یا فایل اعمال میشود. مجوزهای دسترسی میتواند نوع دسترسی را نیز مشخص کند. برای مثال مجوز Read-only تنها امکان مشاهدهی فایلها را به کاربر میدهد، حال آنکه مجوز Full control تمام مجوزها از جمله خواندن و تغییر و پاک کردن فایلها را به کاربر میدهد.

توجه داشته باشید که از دیدگاه مدیریتی، گروههای security سربار عملیات را بسیار کاهش میدهند. برای مثال، به کمک گروهها میتوان به جای آنکه تمام کاربران واحد HR را در لیست مجوزهای تمام پوشههای مورد نظر اضافه کرد، تنها گروه مربوط به کاربران HR را در این لیست افزود. از گروههای security میتوان به عنوان گروههای distribution به منظور ارسال ایمیل نیز استفاده نمود، اما بالعکس آن ممکن نیست.

با وجود مزایای اکتیو دایرکتوری در خصوص گروهها و دیگر موارد، امکان گزارشگیری در اکتیو دایرکتوری نه تنها در مورد گروه ها، بلکه در مورد موارد دیگری مانند کاربران و کامپیوترها نیز بسیار ناکارآمد است. اغلب بدون داشتن دانش اسکریپت نویسی تهیه گزارش غیر ممکن خواهد بود. برای مثال بدست آوردن لیست کاربرانی که عضو هیچ گروهی نیستند با ابزارهای پیشفرض AD غیرممکن است. از این رو در سازمانهای بزرگ اغلب از ابزارهای مدیریت AD که گزارش نیز تهیه میکنند استفاده میشود.

تقسیمبندی گروه ها بر اساس حوزه (Scope) کارکرد

مستقل از آنکه یک گروه distribution باشد یا security، هر گروه از نظر حوزهی دسترسی به کاربران و تعیین دسترسی میتواند شامل یکی از حوزههای زیر باشد:

Universal Group: این نوع گروه میتواند شامل کاربران، گروهها و کامپیوترهای موجود در کل forest باشد. همچنین این گروه میتواند برای تعیین مجوز دسترسی به منابع موجود در هر قسمت از forest استفاده شود. هر چند دسترسپذیری این گروه در تمام forest کار مدیریتی را آسان میکند، اما از آنجا که تغییراتی که مرتبط با این گروهها میباشد باید در کل شبکه اعلام شوند، استفاده بی مورد از این گروهها باعث افزایش ترافیک شبکه میشود.

Global Group: این گروه تنها میتواند در دامین خود و دامینهایی که با آن رابطهی trust دارند مورد استفاده قرار گیرد. این گروه تنها میتواند شامل کاربران، کامپیوترها و گروههای موجود در دامین خود باشد و نمیتواند گروه Universal را به عنوان عضو بپذیرد.

Domain Local Group: این گروه، بر خلاف گروه global، میتواند شامل گروه universal، global و دیگر گروههای domain local باشد. این گروه همچنین میتواند شامل کاربران و کامپیوترهای هر دامین در forest باشد. با این وجود، این گروه تنها میتواند حق دسترسی به منابعی را بدهد که در همان دامین وجود دارد.

بررسی سطح امنیت اکتیو دایرکتوری

سرویس اکتیو دایرکتوری وظایف بسیار قابل توجهی را در فراهم کردن اصول امنیتی در شبکه به عهده دارد. از میان این وظایف، احراز هویت و تعیین مجوزها را میتوان نام برد که اکتیودایرکتوری بسیار موثر و کارامد آنها را مدیریت میکند. در این بخش، دیگر مسائل امنیتی مانند access token و لیست کنترل دسترسی (ACL) را نیز به اختصار بیان خواهیم کرد. توجه داشته باشید که بیان لیست کاملی از موارد امنیتی در خصوص اکتیو دایرکتوری خود کتابی حجیم خواهد شد. برای آشنایی با موارد پر اهمیت در خصوص امنیت اکتیو دایرکتوری میتوانید به مقاله ارتقاء امنیت Active Directory مراجعه کنید.

احراز هویت در AD

اکتیو دایرکتوری وظیفه بررسی صحت اطلاعات ورودی برای login که شامل نام کاربری و رمز عبور میشود را به عهده دارد. یکی از قابلیتهای مهم اکتیودایرکتوری Single Sign On یا SSO میباشد که به واسطهی آن کاربر نیاز نیست به هنگام اتصال به هر منبع شبکهای یا نرمافزاری اطلاعات کاربری خود را مجدداً وارد نماید (در صورتی که یک بار با موفقیت به سیستم وارد شده باشد).

تعیین مجوزهای کاربر

احراز هویت تنها به فرایندی که شناسایی کاربران را بررسی میکند گفته میشود. حال آنکه بررسی اینکه آن کاربر به چه منابعی دسترسی دارد و سطح دسترسی آن چه میزان میباشد به عهده بخش تعیین مجوزها میباشد. در حقیقت، پس از احراز هویت، یک کاربر بالقوه امکان دسترسی به تمام منابع را دارد. اما آنجه که کاربران را محدود میسازد مجوزهای و سطح دسترسیهای تعیین شده میباشد.

Access Token

هر بار که یک کاربر موفق به احراز هویت و ورود به سیستم میشود، ویندوز یک access token برای آن ایجاد میکند. از این token، بعدها در فرایند تعیین مجوزها استفاده میشود. این token شامل اطلاعات زیر میباشد:

SID کاربر: هر کاربر یک شمارهی یکتا دارد که اکتیودایرکتوری به کمک آن کاربران را میشناسد (نه از روی نام کاربری).

SID گروهها: مانند کاربران، گروهها نیز یک شمارهی شناسایی یکتا دارند. Token شامل لیستی از SID گروههایی که کاربر عضو آن است میباشد.

سطح دسترسی و مجوزهای کاربر: تمام مجوزها و سطوح دسترسی که به کاربر یا گروههای عضو تخصیص داده شده است نیز در token ذخیره میشود.

هنگامی که یک کاربر میخواهد به یک شئ دسترسی داشته باشد، ویندوز SIDهای موجود در access token را با لیست کنترل دسترسی آن شئ مقایسه کرده و بر اساس آن میتواند میزان دسترسی کاربر را متوجه شود.

لیست های کنترل دسترسی (ACLs)

هر شئ در Active directory شامل دو لیست کنترل دسترسی مجزا میباشد که کاربرد متفاوتی دارند. این دو لیست کنترل دسترسی به قرار زیر میباشند:

Discretionary Access Control List (DACL): این لیست شامل گروهها، کامپیوترها و کاربرانی است که دسترسی یا عدم دسترسی برای آنها تنظیم شده است.

System Access Control List (SACL): این لیست مشخص کنندهی آن است که از چه رویدادهایی و برای چه کاربران یا گروهایی در اکتیو دایرکتوری log برداشته شود.

در این مقاله با گروهها و امنیت در AD آشنا شدید. مدیریت گروهها و OU ها با بزارهای پیشفرض ویندوز بسیار پیچیده و ناکارآمد است. موارد مرتبط با آنها مانند تفویض اخنیار و تنظیم دسترسیها نیز بسیار دشوار است خصوصاً اگر سازمانی که از آن استفاده میکند نسبتاً بزرگ باشد. از این رو معمولاً مدیران فناوری اطلاعات تمایل به استفاده از نرمافزارهای مطمئنی مانند برنا برای مدیریت اکتیو دایرکتوری استفاده کنند.

سوالات متداول

اکتیو دایرکتوری چیست؟

اکتیو دایرکتوری (AD) یک سرویس برای مدیریت منابع شبکه است که توسط شرکت مایکروسافت و به منظور کار در محیطهای ویندوزی تهیه شده است. هدف اصلی آن فراهم کردن سرویسی متمرکز برای احراز هویت (Authentication) و تعیین مجوزها (Authorization) برای کامپیوترهای ویندوزی میباشد.

گروه در اکتیو دایرکتوری چیست؟

در اکتیودایرکتوری، یک گروه شامل مجموعهای از حسابهای کاربری، کامپیوترها و حتی دیگر گروهها است که میتوان به آن به صورت یک مجموعهی واحد نگاه کرد تا برخی امور مدیریتی آسانتر شود. اشیائی که متعلق به یک گروه هستند را اعضای گروه (Group Member) میگویند. به کمک گروهها، مدیر شبکه میتواند مجوزهای دسترسی (Permission) را به یک گروه اعمال کند، به جای آنکه مجوزها را برای تکتک افراد تعریف کند که بسیار غیرکارامد خواهد بود.

چند نوع گروه در اکتیو دایرکتوری داریم؟

در اکتیو دایرکتوری دو نوع گروه داریم:

گروههای distribution

گروههای security AD

9 در مورد “اکتیو دایرکتوری چیست؟ آشنایی با اکتیو دایرکتوری”

سلام خیلی ممنونم بابت مقاله خوبتون راجع به اکتیو دایرکتوری

میخواستم بدونم که اکتیو دایرکتوری برنا همه این قابلیت ها رو داره؟

سلام وقتتون بخیر باشه

خواهش میکنم. بله برنا همه این موضوعات رو پوشش میده میتونین به صفحه آن مراجعه کنید:

https://www.danapardaz.net/borna/

اکتیو دایرکتوری توی کدوم صنایع استفاده میشه؟

سلام وقتتون بخیر باشه

اکتیو دایرکتوری در صنایعی مانند IT، تکنولوژی اطلاعات، شبکههای سازمانی، امنیت اطلاعات، ابر، وب و اپلیکیشنهای بزرگ مورد استفاده قرار میگیره.

سلام و وقت بخیر

در مورد کنسول active directory domain and trust ,

active directory site and services میشه توضیح کلی بدید

و ترجمه دقیق replicate میشه تبادل اطلاعات ؟

ممنون

یه سوال داشتم چه تفاوتی بین اکتیو دایرکتوری و دایرکتوری معمولی وجود داره؟

سلام وقت بخیر

دایرکتوری معمولی به مجموعهای از فایلها و فولدرها برای ذخیره سازی و مدیریت اطلاعات اشاره داره، در حالی که اکتیو دایرکتوری به یک مدل سلسله مراتبی از اشیاء (مثل کاربران، گروهها، دستگاهها و…) با قابلیتهای متعدد برای مدیریت اطلاعات اشاره داره.

چه ویژگیهای کلیدی در اکتیو دایرکتوری وجود داره؟

سلام وقتتون بخیر باشه

ویژگیهای کلیدی اکتیو دایرکتوری شامل مدیریت تمامیت دادهها، امنیت مبتنی بر سطح دسترسی، مدیریت هویت و دسترسی کاربران، امکان ایجاد و مدیریت گروهها و واحدهای سازمانی، امکان تکمیل اصول اتحادیه، و ایجاد نیازهای مختلف شبکه مانند اتصال به اینترنت و VPN میباشد.