در این مقاله، با چگونگی استفاده از ابزار DSREVOKE به منظور مدیریت مجوزها و اختیارات تفویض شده آشنا میشوید. علاوه بر آن، نشان خواهیم داد که چگونه ابزارهای مدیریت اکتیو دایرکتوری کارها را سادهتر میکند.

تفویض اختیار در اکتیو دایرکتوری تا چه اندازه موثر است؟

هر چند فرایند تفویض اختیار در اکتیو دایرکتوری نسبتاً ساده است و با چند کلیک تنظمیات آن انجام میشود، مدیریت آن چندان هم ساده نیست. در حقیقت هیچ wizard کاربرپسند و مناسبی برای پاک کردن یا مشاهده کردن اختیارات تفویض شده وجود ندارد. فرض کنید که یکی از کارمندان شما تغییر سمت پیدا کرده است. در چنین مواردی سطح دسترسی و همچنین وضعیت عضویت این کارمند در گروههای اکتیو دایرکتوری باید تغییر کند. حال اصلا چگونه میتوان میزان دسترسی این کاربر را در دامین و OUهای مختلف مشاهده کرد؟ چگونه میتوان تفویض اختیارات صورت گرفته را بازگرداند؟

در مواردی که همه چیز بر اساس قواعد مشخص و توصیههای استاندارد صورت گرفته باشد، میزان دسترسی یک کاربر را با مشاهدهی گروههایی که در آن عضو میباشد میتوان دریافت. دلیل آن هم این است که توصیه میشود تا جای ممکن به کاربر به صورت مستقیم دسترسی داده نشود و بلکه به گروههایی که در آن عضو است دسترسی داده شود. لازم به ذکر است که فرض کردهایم که مدیر شبکه از میزان دسترسی تمام گروهها آگاه است. در غیر اینصورت، یافتن میزان دسترسی تمام گروههایی که کاربر عضو آن است خود فرایندی بسیار پیچیدهتر میشود. همچنین، در بسیاری از موارد مدیران شبکه دسترسیهایی که قرار است برای مدت کوتاهی تنظیم شود را مستقیماً تنظیم میکنند که در نهایت در اکثر اوقات برداشتن چنین دسترسیهایی به فراموشی سپرده میشود. حال، چگونه میتوان اطمینان حاصل کرد که برای یک کاربر به طور مستقیم دسترسی تنظیم نشده باشد؟ آیا باید از تمام OUهای دامین Properties بگیرید و قسمت security آن را چک کنید؟ آیا اصلا چنین کاری برای یک سازمان متوسط یا بزرگ عملی است؟

ابزار خط فرمان dsrevoke

طبیعتاً هیچ مدیر شبکهای تمایل به صرف ساعتها وقت برای بررسی تک تک OUها و دسترسی آنها ندارد. اما آیا راه حل منطقیتر و بهینهتری برای انجام چنین کاری وجود ندارد؟ گویا مهندسان مایکروسافت نیز چنین نقطه ضعفی را در ابزار گرافیکی ADUC دیده بودند که برای حل آن ابزار خط فرمانی dsrevoke را ارائه دادند. این ابزار تمام مجوزهای دسترسی یک کاربر یا گروه را بر روی OUهای دامین نشان داده و امکان حذف تمام آنها به صورت یکجا را فراهم میکند. از آنجا که این ابزار در اغلب نسخههای ویندوز به طور پیشفرض وجود ندارد، میتوانید آن را از سایت مایکروسافت دانلود کنید.

به عنوان نمونه، برای مشاهدهی اینکه گروه HRDelegationGroup بر روی کدام OUها چه مجوزهایی دارد (یا به عبارت دیگر چه اختیاراتی برای آن تفویض شده است) میتوان از دستور زیر استفاده کرد:

> dsrevoke /report danapardaz.net\HRDelegationGroup

عبارت report/ مشخص میکند که شما صرفاً قصد مشاهدهی مجوزها را دارید. در صورتی که میخواهید تمامی مجوزها پاک شوند از عبارت remove/ به جای آن استفاده کنید. در انتهای دستور باید نام دامین را مشخص کرده و سپس علامت اسلش (/) گذاشته و نام گروه یا نام کاربری که میخواهید مجوزهای آن جستجو شود را بیاورید.

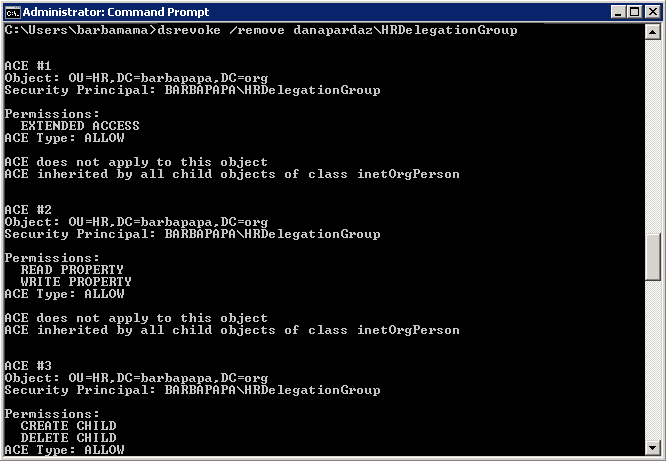

شکل 1 خروجی دستور dsrevoke

خروجی دستور فوق در شکل 1 نشان داده شده است. خروجی این دستور اغلب بسیار طولانی و ناخوانا است، از این رو تحلیل آن بسیار دشوار است. عملاً تنها در مواردی که یک یا دو تفویض اختیار ساده و محدود به تنها چند OU انجام شده باشد خروجی آن قابل استفاده است. اگر تعداد مجوزها کمی زیاد باشد برسی آن به شکلی که این ابزار خروجی چاپ میکند عملاً غیر ممکن میشود. در چنین مواردی از این ابزار صرفاً میتوان برای پاک کردن مجوزها استفاده نمود، نه برای مشاهده و بررسی آنها.

این ابزار هر چند میتواند در مواردی مفید باشد، در استفاده از آن باید محتاط بود. طبق سند موجود در سایت مایکروسافت، این ابزار ممکن است تمام مجوزهای موجود را نمایش ندهد! برای مثال اگر تعداد OUهایی که در دامین وجود دارد بیش از 1000 تا باشد، این ابزار در جستجو دچار مشکل شده و ممکن است تمام مجوزها را نشان ندهد. برای رفع این مشکل میتوانید چندین بار از این ابزار استفاده کنید و هر بار جستجو را درون یک OU که تعداد محدودی OU درون آن است انجام دهید. بسیار واضح است که برای سازمانهای بزرگ استفاده از این ابزار نیز خود آزاردهنده است.

از دیگر ایرادات این ابزار آن است که اگر در دامین OUای وجود داشته باشد در نام آن از اسلش (/) استفاده شده باشد، این ابزار در جستجو با شکست مواجه میشود. توجه داشته باشید که این کاراکتر یک کاراکتر مجاز و معتبر در نامگذاری OUها میباشد. بر خلاف مشکل قبلی که راهحلی برای آن وجود داشت، برای این مشکل هیچ راهحلی نیست مگر آنکه نامگذاری دامین خود را تغییر دهید!

راهکار مدیریت اکتیو دایرکتوری برنا

مجموعه ایرادات فوق منجر به اجتناب مدیران شبکه از ابزار dsrevoke شده است. در حقیقت راهکاری که اغلب نرمافزارهای مدیریت اکتیو دایرکتوری به دنبال پیادهسازی آن هستند، ایجاد یک لایهی میانی و کتنرلپذیر بین اکتیو دایرکتوری و کارشناسان است تا تفویض اختیار را مدیریت کند. در نرمافزار مدیریت اکتیو دایرکتوری برنا، به جای آنکه تفویض اختیار در ساختار خود اکتیو دایرکتوری پیادهسازی شود، در نرمافزار برنا پیادهسازی میشود. در نتیجه، تمامی مشکلاتی که به واسطهی مدیریت پیچیدهی اکتیو دایرکتوری به وجود میآید دیگر وجود نخواهد داشت. معماری استفاده شده در برنا در شکل 2 نشان داده شده است.

در برنا شما میتوانید نقشهای متعددی را ایجاد کنید. نقشها مانند یک الگو عمل خواهند کرد که در آن مشخص میکنید که این نقش چه مجوزهایی را میتواند داشته باشد. سپس از این نقش برای کاربران مختلف میتوانید استفاده کنید و همچنین استفاده از این نقش را محدود به OU یا دامین کنید. برای اطلاعات بیشتر به صفحهی تفویض اختیار در برنا مراجعه کنید.