فهرست مطالب این مقاله:

مدیریت امنیت ITIL تناسب ساختاری امنیت را در یک سازمان توصیف میکند. مدیریت امنیت ITIL براساس استاندارد ISO 27001 است. استاندارد ISO/IEC 27001:2005 همه انواع سازمانها را پوشش میدهد (به عنوان مثال شرکتهای تجاری، سازمانهای دولتی و غیرانتفاعی).

ISO/IEC 27001:2005 حفظ و بهبود یک سیستم مدیریت امنیت اطلاعات مستند در چارچوب ریسکهای کلی سازمان، الزامات اجرای کنترلهای امنیتی متناسب با نیازهای سازمانها یا بخشهایی از آن را مشخص میکند.

استاندارد ISO/IEC 27001:2005 به گونهای طراحی شده است تا انتخاب کنترلهای امنیتی کافی و متناسب که از داراییهای اطلاعاتی محافظت میکنند و به طرفهای ذینفع اطمینان میدهد را تضمین کند.

مفهوم اساسی مدیریت امنیت، امنیت اطلاعات است. هدف اصلی امنیت اطلاعات کنترل دسترسی به اطلاعات است. ارزش اطلاعات چیزی است که باید محافظت شود. این ارزشها شامل محرمانه بودن، یکپارچگی و در دسترس بودن است. جنبههای استنباط شده شامل حریم خصوصی، ناشناس بودن و قابل تایید بودن است.

هدف مدیریت امنیت اطلاعات در دو بخش است:

- الزامات امنیتی تعریف شده در قراردادهای سطح خدمات (SLA) و سایر الزامات خارجی که در زیربنای قراردادها، قوانین و سیاستهای ممکن داخلی یا خارجی تحمیلی مشخص شدهاند.

- امنیت اساسی که تداوم مدیریت را تضمین میکند. دستیابی به مدیریت ساده شده سطح خدمات برای امنیت اطلاعات ضروری است.

SLA الزامات امنیتی را به همراه قوانین (در صورت وجود) و سایر قراردادها تعریف میکند. این الزامات میتوانند به عنوان شاخصهای کلیدی عملکرد (KPI) عمل کنند که میتوان از آنها برای مدیریت فرایند و تفسیر نتایج فرایند مدیریت امنیت بهره برد.

فرایند مدیریت امنیت به سایر فرایندهای ITIL مربوط میشود. با این حال، در این بخش خاص، بارزترین روابط، روابط با مدیریت سطح خدمات، مدیریت رخدادها و فرایندهای مدیریت تغییر است.

تعاریف و اصطلاحات

اصطلاحات و کلمات اختصاصی ITIL زیر در فرایند مدیریت امنیت برای نمایش ورودیها و خروجیهای فرایند استفاده میشوند:

در دسترس بودن/ITSCM/زمانبندی تست امنیتی

برنامه زمانی برای آزمایش منظم کلیه مکانیسمهای دسترسی، تداوم و امنیت که به طور مشترک توسط دسترسیپذیری (Availability)، تداوم خدمات فناوری اطلاعات و مدیریت امنیت اطلاعات نگهداری میشود.

قوانین فیلترینگ و همبستگی رویداد

قوانین و معیارها برای تعیین اهمیت یک رویداد و تصمیمگیری در مورد پاسخ مناسب استفاده میشوند. قوانین فیلترینگ و همبستگی رویداد معمولا توسط سیستمهای نظارت بر رویداد استفاده میشود. برخی از این قوانین در مرحله طراحی سرویس تعریف میشوند. برای مثال برای اطمینان از اینکه رویدادها زمانی که در دسترس بودن سرویس موردنیاز به خطر میافتد، فعال میشوند.

توجه: خروجی «قوانین فیلترینگ و همبستگی رویداد» در ITIL 2011 اضافه شده است تا تاکید شود که برخی از قوانین فیلترینگ و همبستگی رویدادها باید توسط مدیریت امنیت اطلاعات طراحی شود تا از تشخیص مسائل امنیتی پشتیبانی کند.

سیاست امنیت اطلاعات

خط مشی مدیریت امنیت اطلاعات رویکرد سازمان را برای مدیریت امنیت اطلاعات تشریح و ابلاغ میکند. این امر شامل ارجاعاتی به سیاستهای امنیت اطلاعات زیربنایی خاصتر است که برای مثال، قوانین الزامآوری را برای استفاده از سیستمها و اطلاعات تعیین میکند.

گزارش امنیت اطلاعات

گزارش امنیت اطلاعات سایر فرایندهای مدیریت خدمات و مدیریت فناوری اطلاعات را با اطلاعات مربوط به مسائل امنیت اطلاعات ارائه میدهد.

مشاورههای امنیتی

فهرستی از آسیبپذیریهای امنیتی شناخته شده که از ورودیهای تامینکنندگان محصول شخص ثالث گردآوری شده است. این فهرست حاوی دستورالعملهایی برای اقدامات پیشگیرانه و رسیدگی به نقضهای امنیتی پس از وقوع است.

هشدار امنیتی

هشداری که توسط مدیریت امنیت اطلاعات تولید میشود و معمولا زمانی منتشر میشود که شیوع تهدیدات امنیتی قابل پیشبینی یا در حال انجام باشد. هدف این است که اطمینان حاصل شود کاربران و کارکنان فناوری اطلاعات قادر به شناسایی هرگونه حمله و انجام اقدامات احتیاطی مناسب هستند.

سیستم اطلاعات مدیریت امنیت (SMIS)

یک مخزن مجازی از تمام دادههای مدیریت امنیت اطلاعات که معمولا در چندین مکان فیزیکی ذخیره میشود.

گزارش تست

یک گزارش تست خلاصهای از فعالیتهای تست و ارزیابی را ارائه میدهد. یک گزارش تست برای مثال در طول آزمایشهای انتشار در مرحله انتقال سرویس یا در طول آزمایشهای انجام شده توسط دسترسیپذیری، تداوم خدمات فناوری اطلاعات یا مدیریت امنیت اطلاعات ایجاد میشود.

پشتوانه سیاست امنیت اطلاعات

زیربنای سیاستهای امنیت اطلاعات، سیاستهای خاصی هستند که با تنظیم قوانین الزامآور برای استفاده از سیستمها و اطلاعات و همچنین برای استفاده و ارائه خدمات، با هدف بهبود امنیت اطلاعات، خط مشی اصلی امنیت اطلاعات را تکمیل میکنند.

مدیریت امنیت

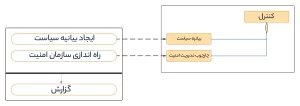

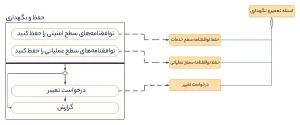

مدیریت امنیت یک فرایند پیوسته است که میتواند با دایره کیفیت (طرح، انجام، بررسی و عمل) مقایسه شود.

ورودیها در واقع الزامات مشتریان هستند. الزامات نیز خدمات امنیتی و معیارهای امنیتی محسوب میشوند. هم مشتری و هم فرایند فرعی طرح بر SLA تاثیر میگذارند. SLA یک ورودی برای مشتری و فرایند است. ارائهدهنده طرحهای امنیتی را برای سازمان توسعه میدهد. این طرحها شامل سیاستها و موافقتنامههای سطح عملیاتی است. سپس طرحهای امنیتی (Plan) پیادهسازی (Do) میشوند و سپس ارزیابی (Check) میشوند. پس از ارزیابی، طرحها و اجرای طرح حفظ (Act) میشود.

فعالیتها، نتایج/محصولات و فرایند مستند شده است. گزارشهای خارجی نوشته شده و برای کلاینتها ارسال میشود. سپس کلاینتها میتوانند نیازهای خود را براساس اطلاعات دریافتی از طریق گزارشها تطبیق دهند. علاوه بر این، ارائهدهنده خدمات میتواند به منظور برآورده کردن تمام الزامات مندرج در SLA (از جمله الزامات جدید) طرح یا اجرا را براساس یافتههای خود تنظیم کند.

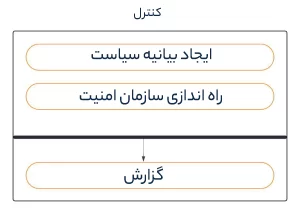

کنترل (Control)

اولین فعالیت در فرایند مدیریت امنیت، فرایند فرعی «کنترل» است. فرایند فرعی کنترل، فرایند مدیریت امنیت را سازماندهی و مدیریت میکند. فرایند فرعی کنترل، فرایندها، تخصیص مسئولیت بیانیههای خط مشی و چارچوب مدیریت را تعریف میکند.

چارچوب مدیریت امنیت، فرایندهای فرعی را برای توسعه، اجرا و ارزیابی در برنامههای اقدام تعریف میکند. علاوه بر این، چارچوب مدیریت نحوه گزارش نتایج را به مشتریان تعریف میکند.

مدل فرافرایندی (Meta-Process) زیر فرایند کنترل براساس نمودار فعالیت UML است و نمای کلی از فعالیتهای فرایندهای فرعی کنترل را ارائه میدهد. مستطیل خاکستری نشاندهنده فرایند فرعی کنترل و مستطیلهای باریک نشاندهنده فعالیتهایی است که در داخل آن انجام میشود.

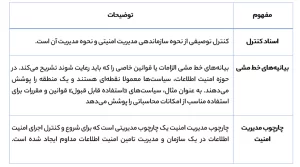

مدل فرا داده زیر فرایند کنترل براساس نمودار کلاس UML است. شکل زیر فرا مدل (Meta-Model) فرایند فرعی کنترل را نشان میدهد.

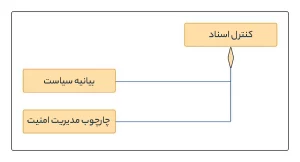

شکل زیر مدل دادهی فرایند مربوط به فرایند فرعی کنترل است. این شکل در واقع ادغام این دو مدل را نشان میدهد. فلشهای نقطهچین مفاهیمی را نشان میدهند که در فعالیتهای مربوطه ایجاد یا تنظیم میشوند.

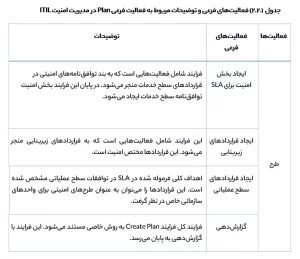

طرح (Plan)

فرایند فرعی Plan شامل فعالیتهایی است که با همکاری مدیریت سطح خدمات به بخش امنیت (اطلاعات) در SLA منجر میشود. علاوه بر این، فرایند فرعی طرح شامل فعالیتهایی است که به قراردادهای زیربنایی مربوط میشود که برای امنیت (اطلاعات) خاص هستند.

در فرایند فرعی طرح، اهداف تدوین شده در SLA در قالب توافقنامههای سطح عملیاتی (OLA) مشخص میشوند. این OLAها را میتوان به عنوان طرحهای امنیتی برای یک نهاد سازمانی داخلی خاص که خدمات ارائه میدهد تعریف کرد.

علاوه بر ورودی SLA، فرایند فرعی Plan نیز با بیانیههای خط مشی خود ارائهدهنده خدمات کار میکند. همانطور که قبلا گفته شد، این بیانیههای خط مشی در فرایند فرعی کنترل تعریف میشوند.

توافقنامههای سطح عملیاتی برای امنیت اطلاعات براساس فرایند ITIL تنظیم و اجرا میشوند. این کار نیاز به همکاری با سایر فرایندهای ITIL دارد. به عنوان مثال، اگر مدیریت امنیت بخواهد زیرساخت فناوری اطلاعات را به منظور افزایش امنیت تغییر دهد، این تغییرات از طریق فرایند مدیریت تغییر انجام خواهد شد. مدیریت امنیت ورودی (درخواست تغییر) را برای این تغییر ارائه میدهد. مدیر تغییر مسئولیت فرایند مدیریت تغییر را برعهده دارد.

طرح شامل ترکیبی از فعالیتهای نامرتب و منظم (فرعی) است. فرایند فرعی شامل سه فعالیت پیچیده است که همه فعالیتهای بسته و یک فعالیت استاندارد هستند.

درست مانند فرایند فرعی کنترل، فرایند فرعی طرح نیز با استفاده از تکنیک فرامدلینگ مدلسازی میشود. سمت چپ شکل 2.2.1 مدل فراداده فرایند فرعی Plan را نشان میدهد.

مستطیل Plan یک مفهوم باز (مختلط) است که با دو مفهوم بسته (پیچیده) و یک مفهوم استاندارد رابطهای تجمیعی دارد. دو مفهوم بسته در این زمینه خاص بسط پیدا نمیکنند.

تصویر زیر نمودار فرایند-داده فرایند فرعی Plan است. این تصویر ادغام این دو مدل را نشان میدهد. فلشهای نقطهچین نشان میدهند که کدام مفاهیم در فعالیتهای مربوط به فرایند فرعی Plan ایجاد یا تنظیم شدهاند.

اجرا (Implementation)

فرایند فرعی اجرا اطمینان حاصل میکند که تمام اقدامات، همانطور که در طرحها مشخص شده است به درستی اجرا میشوند. در طول فرایند فرعی پیادهسازی، هیچ اقدامی تعریف نشده یا تغییر نمیکند. تعریف یا تغییر اقدامات در فرایند فرعی طرح با همکاری فرایند مدیریت تغییر صورت میگیرد.

الزامات امنیتی خاص و/یا قوانین امنیتی که باید رعایت شوند، تشریح و مستند شده است. این فرایند با سیاستهای امنیتی به پایان میرسد.

سمت چپ شکل پایین مدل فرافرایندی (Meta-Process) مرحله اجرا است. چهار برچسب با سایه سیاه به این معنی است که این فعالیتها مفاهیم بستهای هستند و در این زمینه گسترس نمییابند. هیچ فلشی این چهار فعالیت را به هم متصل نمیکند، به این معنی که این فعالیتها نامرتب هستند و گزارش پس از اتمام هر چهار فعالیت انجام میشود.

در طول مرحله اجرا، مفاهیم ایجاد و/یا تنظیم میشوند.

مفاهیم ایجاد شده و/یا تنظیم شده با استفاده از تکنیک فرا مدلینگ مدلسازی میشوند. سمت راست شکل 2.3.1 مدل فراداده فرایند فرعی پیادهسازی است.

اسناد پیادهسازی یک مفهوم باز است و در این زمینه گسترش یافته است. از چهار مفهوم بسته تشکیل شده است که بسط داده نمیشوند زیرا در این زمینه خاص بیربط هستند.

به منظور واضحتر کردن روابط بین دو مدل، ادغام دو مدل در شکل بالا نشان داده شده است. فلشهای نقطهچین که از فعالیتها به سمت مفاهیم کشیده شدهاند، نشان میدهند که کدام مفاهیم در فعالیتهای مربوطه ایجاد/تنظیم شدهاند.

ارزیابی (Evaluation)

ارزیابی برای اندازهگیری موفقیت طرحهای اجرایی و امنیتی ضروری است. ارزیابی برای کلاینتها (و احتمالا شخص ثالث) مهم است. از نتایج فرایند فرعی ارزیابی برای حفظ اقدامات مورد توافق و اجرا استفاده میشود. نتایج ارزیابی میتواند به الزامات جدید و درخواست تغییر مربوطه منجر شود. سپس درخواست تغییر تعریف شده و به مدیریت تغییرات ارسال میشود.

سه نوع ارزیابی عبارتند از خودارزیابی، ممیزی داخلی و ممیزی خارجی.

خودارزیابی عمدتا در سازماندهی فرایندها انجام میشود. ممیزی داخلی کارشناسان IT داخلی انجام میشود. ممیزیهای خارجی توسط کارشناسان IT مستقل و خارجی انجام میشود. علاوه بر مواردی که قبلا ذکر شد، یک ارزیابی براساس رخدادهای امنیتی ابلاغ شده صورت میگیرد.

مهمترین فعالیت برای این ارزیابی، نظارت بر امنیت سیستمهای فناوری اطلاعات است. بررسی قوانین امنیتی و اجرای طرح امنیتی، ردیابی و واکنش به استفاده نامطلوب از منابع IT.

نمودار فرایند-داده نشان داده شده در شکل بالا از یک مدل فرافرایند و یک مدل فراداده تشکیل شده است. فرایند فرعی ارزیابی با استفاده از تکنیک فرامدلینگ مدلسازی شد. فلشهای نقطهچین که از نمودار فرافرایند (چپ) تا نمودار فراداده (راست) کشیده شدهاند نشان میدهند که کدام مفاهیم در فعالیتهای مربوطه ایجاد/تنظیم شدهاند. تمام فعالیتهای مرحله ارزیابی، فعالیتهای استاندارد هستند. برای توضیح کوتاه مفاهیم مرحله ارزیابی، جدول 2.4.2 را ببینید که در آن مفاهیم فهرست شده و تعریف شدهاند.

نتایج ارزیابی رخدادهای امنیتی که بخشی از عملیات استاندارد یک سرویس نیستند و ممکن است باعث ایجاد اختلال عملکرد یا کاهش کیفیت یک سرویس شوند.

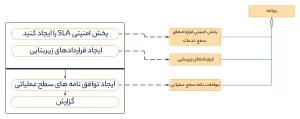

حفظ و نگهداری

به دلیل تغییرات سازمانی و زیرساخت فناوری اطلاعات، خطرات امنیتی در طول زمان تغییر میکند و نیاز به بازنگری در بخش امنیتی توافقنامههای سطح خدمات و طرحهای امنیتی دارد.

حفظ براساس نتایج فرایند فرعی ارزیابی و بینش به دست آمده از خطرات در حال تغییر است. این فعالیتها پروپوزالهایی را تولید خواهند کرد. پروپوزالها یا به عنوان ورودی برای فرایند فرعی طرح عمل میکنند و درطول چرخه حرکت میکنند یا میتوانند به عنوان بخشی از حفظ توافقات سطح خدمات پذیرفته شوند. در هر دو مورد، پروپوزالها میتواند به فعالیتهایی در برنامه اقدام منجر شود. تغییرات واقعی توسط فرایند مدیریت تغییر ایجاد میشود.

شکل زیر نمودار فرایند-داده مربوط به فرایند فرعی اجرا است. این تصویر ادغام مدل فرافرایند (سمت چپ) و مدل فراداده (سمت راست) را نشان میدهد. فلشهای نقطهچین نشان میدهد که کدام مفاهیم در فعالیتهای مرحله اجرا ایجاد یا تنظیم شدهاند.

فرایند فرعی حفظ با حفظ توافقات سطح خدمات و سطح عملیات شروع میشود. پس از انجام این فعالیتها (بدون ترتیبی خاص) و در خواست تغییر، درخواست تغییر فعالیت صورت میگیرد و پس از اتمام درخواست تغییر فعالیت، فعالیت گزارشدهی شروع میشود.

اگر درخواست برای تغییر وجود نداشته باشد، فعالیت گزارشدهی مستقیما پس از دو فعالیت اول شروع میشود. مفاهیم در مدل فراداده در مرحله حفظ ایجاد/تنظیم میشوند. برای فهرستی از مفاهیم و تعریف آنها به جدول 2.5.2 نگاهی بیندازید

از جمله ابزارهایی که در کنترل امنیت اطلاعات می تواند به شما کمک کند نرم افزار مانیتورینگ بینا و به طور خاص ماژول لاگ نرم افزار مانیتورینگ بینا می باشد.

ارتباط مدیریت امنیت با سایر فرایندهای ITIL

فرایند مدیریت امنیت، همانطور که در مقدمه بیان شد، تقریبا با سایر فرایندهای ITIL ارتباط دارد. این فرایندها عبارتند از:

- مدیریت ارتباط با کلاینت فناوری اطلاعات

- مدیریت سطح خدمات

- مدیریت در دسترس بودن

- مدیریت ظرفیت

- مدیریت تداوم خدمات فناوری اطلاعات

- مدیریت پیکربندی

- مدیریت انتشار

- مدیریت رخداد و سرویس دسک

- مدیریت مشکل

- مدیریت تغییر (ITSM)

در این فرایندها، فعالیتهای مربوط به امنیت مورد نیاز است. فرایند مربوطه و مدیر فرایند آن مسئولیت این فعالیتها را برعهده دارند. با این حال، مدیریت امنیت نشانههایی را در مورد فرایند مربوط به نحوه ساختار این فعالیتها ارائه میدهد.